UNC3886

CrowdStrike tarafından CAULDRON PANDA olarak adlandırılan UNC3886, Çin devlet istihbarat hedeflerini doğrudan desteklemek üzere faaliyet gösterdiği değerlendirilen oldukça yetenekli bir Çin-nexus saldırı setidir.

UNC3886'nın kökeni

En azından 2021'in sonlarından beri aktif olan ve Şubat 2023'ten itibaren kamuoyuna rapor edilen grup, şu özellikleriyle tanınıyor

- Sıfır gün istismarında uzmanlık: Fortinet ve VMware ürünlerindeki dört farklı güvenlik açığını (CVE-2022-41328, -42475; CVE-2023-20867, -34048) üretici yamaları mevcut olmadan önce silah olarak kullandılar.

- Operasyon-güvenlik disiplini: GitHub'da ölü damla çözümleyicilerin (DDR) kullanımı, ısmarlama rootkitler ve adli eserleri azaltmak için günlük temizleyiciler.

- Hibrit malware yığını: tescilli implantlar (WhizShell, SideWalk varyantı, VMCI arka kapıları), özelleştirilmiş açık kaynak araçları (FastReverseProxy, TinyShell, REPTILE, MEDUSA) ve gizli C2 için güvenilir SaaS kanallarının (GitHub Pages, Google Drive) kötüye kullanılması.

Bu ticari araç Çin Komünist Partisi'nin (ÇKP) teknoloji tedarik zincirleri, havacılık ve uzay araştırmaları ve küresel telekom altyapısına yönelik istihbarat toplama öncelikleriyle büyük ölçüde örtüşmektedir.

UNC3886 tarafından hedeflenen ülkeler

Kampanya telemetrisi Amerika Birleşik Devletleri ve Singapur çevresinde kümelenmekte, Güneydoğu Asya, Okyanusya ve daha az oranda Avrupa ve Afrika'da da kurbanlar bulunmaktadır. Coğrafi dağılım, ABD müttefiki ve Tayvan havacılık tedarik zincirlerinin birbirine bağlandığı ve bölgesel telekom trafiğinin geçiş yaptığı küresel noktaları yansıtmaktadır.

UNC3886 tarafından hedeflenen sektörler

UNC3886, ağları stratejik iletişim ve hassas teknik IP sağlayan veya taşıyan kuruluşlara odaklanmaktadır. Onaylanan sektörler arasında telekomünikasyon taşıyıcıları, uydu ve ticari havacılık primleri, ağ ekipmanı satıcıları, bulut hizmeti sağlayıcıları ve (daha küçük bir örneklem kümesinde) devlet teknoloji laboratuvarları bulunmaktadır.

UNC3886'nın kurbanları

Kamuya açık raporlarda en azından

- Büyük bir ABD telekomünikasyon sağlayıcısı (Şubat 2023'te anlaşmaya varılmıştır).

- ABD merkezli bir havacılık ve uzay üreticisi (saldırı Haziran 2024'te ortaya çıkarıldı).

- Bir Singapur telekom operatörü (paralel Haziran 2024 faaliyeti).

- ESXi hipervizörleri ve FortiGate cihazları "Kampanya 23-022" sırasında ele geçirilen birden fazla isimsiz operatör.

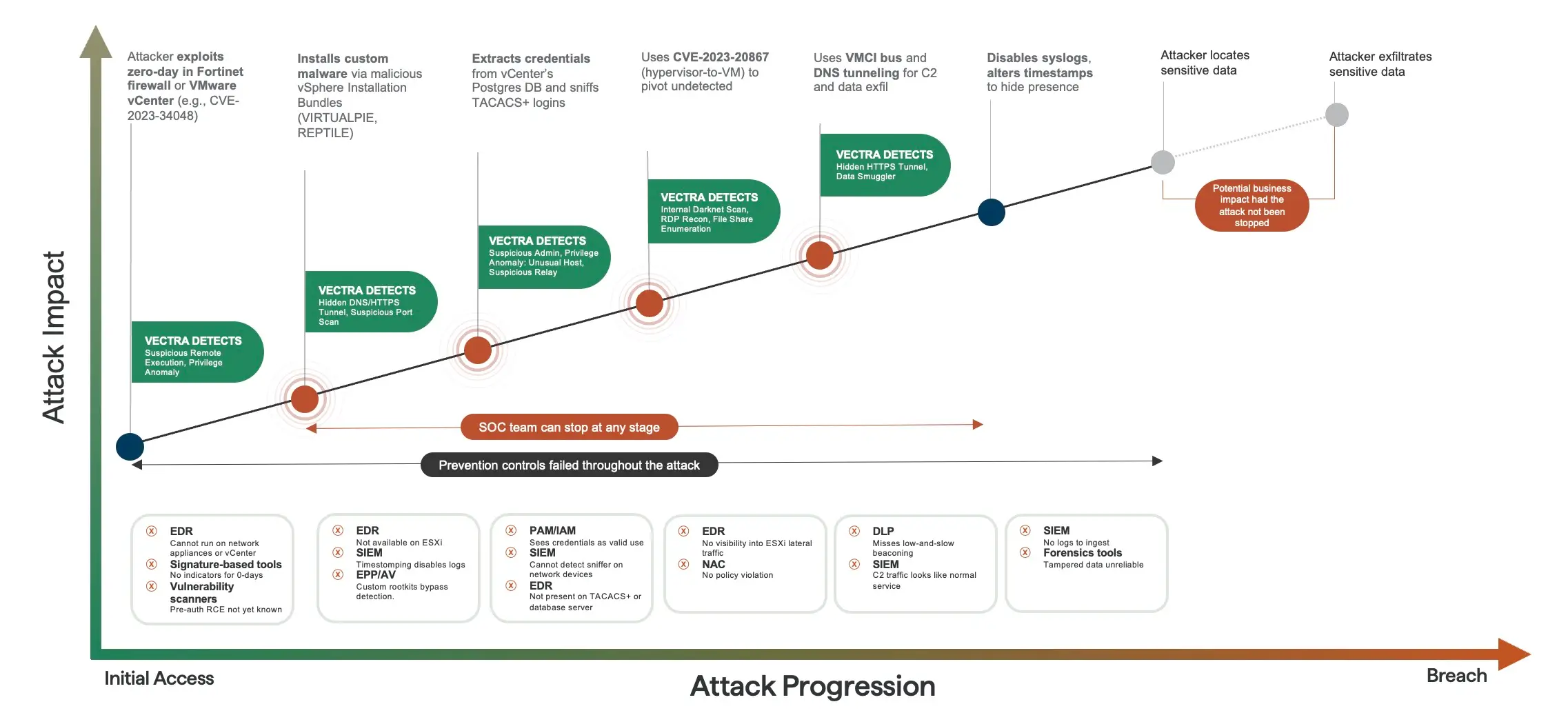

UNC3886'nın saldırı aşamaları

FortiOS SSL-VPN ve VMware vCenter/Tools'taki sıfırıncı gün CVE'lerinden yararlanır; daha önce ele geçirilen TACACS+ veya SSH kimlik bilgileri aracılığıyla alternatif dayanak noktası.

Kök elde etmek için değiştirilmiş REPTILE çekirdek modüllerini veya MEDUSA LD_PRELOAD kök setlerini yükler; ana bilgisayar düzeyinde kontrol için ESXi'de vpxuser ayrıcalıklarını kötüye kullanır.

REPTILE komutları aracılığıyla dosyaları/işlemleri gizler, arka kapı OpenSSH paketlerini dondurmak için yum-versionlock yükler ve Hidemyass günlük temizleyicisini çalıştırır.

Arka Kapılar ssh/sshd, LOOKOVER ile TACACS+ trafiğini koklar, şifrelenmiş vCenter DB parolalarını döker ve MEDUSA anahtar günlüğü ile bellek içi kredileri yakalar.

Ismarlama statik Nmap ikili dosyasını çalıştırır (sc) bağlantı noktası taramaları için; FortiGate ve ESXi ana bilgisayarlarından VMware konuk listelerini ve ağ arayüzü verilerini numaralandırır.

Sanal makineler ve ağ cihazları arasında geçiş yapmak için çalınan SSH anahtarlarını/parolalarını, FortiGate yönetici oturumlarını ve CVE-2023-20867 Misafir İşlemlerini kullanır.

Belgeleri ve komut çıktılarını sahnelemek için WhizShell ve SideWalk kullanır; VMCI arka kapıları (VIRTUALSHINE/-PIE/-SPHERE) hedefli toplama için etkileşimli kabukları yayınlar.

Keyfi komutları çalıştırmak için TinyShell ve FastReverseProxy'yi dağıtır; rootkit'ler tarafından oluşturulan systemd komut dosyaları veya RC komut dosyaları aracılığıyla yükleri tetikler.

RIFLESPINE şifrelenmiş arşivleri Google Drive üzerinden yükler; MOPSLED GitHub'dan C2 talimatlarını alır ve ardından ChaCha20 ile özel TCP üzerinden verileri tüneller.

Birincil hedef casusluktur, ancak ikincil etki ağ-cihaz kalıcılığını ve potansiyel tedarik zinciri manipülasyonunu içerir; bugüne kadar hiçbir yıkıcı yük gözlemlenmemiştir.

FortiOS SSL-VPN ve VMware vCenter/Tools'taki sıfırıncı gün CVE'lerinden yararlanır; daha önce ele geçirilen TACACS+ veya SSH kimlik bilgileri aracılığıyla alternatif dayanak noktası.

Kök elde etmek için değiştirilmiş REPTILE çekirdek modüllerini veya MEDUSA LD_PRELOAD kök setlerini yükler; ana bilgisayar düzeyinde kontrol için ESXi'de vpxuser ayrıcalıklarını kötüye kullanır.

REPTILE komutları aracılığıyla dosyaları/işlemleri gizler, arka kapı OpenSSH paketlerini dondurmak için yum-versionlock yükler ve Hidemyass günlük temizleyicisini çalıştırır.

Arka Kapılar ssh/sshd, LOOKOVER ile TACACS+ trafiğini koklar, şifrelenmiş vCenter DB parolalarını döker ve MEDUSA anahtar günlüğü ile bellek içi kredileri yakalar.

Ismarlama statik Nmap ikili dosyasını çalıştırır (sc) bağlantı noktası taramaları için; FortiGate ve ESXi ana bilgisayarlarından VMware konuk listelerini ve ağ arayüzü verilerini numaralandırır.

Sanal makineler ve ağ cihazları arasında geçiş yapmak için çalınan SSH anahtarlarını/parolalarını, FortiGate yönetici oturumlarını ve CVE-2023-20867 Misafir İşlemlerini kullanır.

Belgeleri ve komut çıktılarını sahnelemek için WhizShell ve SideWalk kullanır; VMCI arka kapıları (VIRTUALSHINE/-PIE/-SPHERE) hedefli toplama için etkileşimli kabukları yayınlar.

Keyfi komutları çalıştırmak için TinyShell ve FastReverseProxy'yi dağıtır; rootkit'ler tarafından oluşturulan systemd komut dosyaları veya RC komut dosyaları aracılığıyla yükleri tetikler.

RIFLESPINE şifrelenmiş arşivleri Google Drive üzerinden yükler; MOPSLED GitHub'dan C2 talimatlarını alır ve ardından ChaCha20 ile özel TCP üzerinden verileri tüneller.

Birincil hedef casusluktur, ancak ikincil etki ağ-cihaz kalıcılığını ve potansiyel tedarik zinciri manipülasyonunu içerir; bugüne kadar hiçbir yıkıcı yük gözlemlenmemiştir.

UNC3886 tarafından kullanılan TTP'ler

Vectra AI ile UNC3886 nasıl tespit edilir

Sıkça Sorulan Sorular

UNC3886 genellikle nasıl ilk girer?

Yamalanmamış FortiGate veya VMware vCenter/Tools güvenlik açıklarından yararlanarak; yama yönetimi gecikmesi en büyük risk azaltıcıdır.

Hangi erken göstergelerin peşine düşmeliyiz?

Outbound GitHub raw.githubusercontent.com ESXi veya vCenter'dan gelen istekler, beklenmedik VMCI soket oluşturmaları ve /var/lib/fwupdd/.

Hangi EDR telemetri REPTILE'ı en iyi şekilde ortaya çıkarır?

Çekirdek modu modül yükleme olayları (insmod, modprobe) standart olmayan yollardan, gizli süreç anomalilerinden ve aniden ortadan kaybolmasından /proc/<pid> girişler.

Ağ tabanlı kontroller RIFLESPINE'ı durdurabilir mi?

Evet-TLS denetimi veya sunucu sınıfı varlıklar için Google Drive API ana bilgisayarlarını engelleyen çıkış filtrelemesi C2 döngüsünü kıracaktır.

Hangi günlük kaynakları TACACS+ kimlik bilgisi hırsızlığını tespit etmeye yardımcı olur?

TCP/49 üzerinde paket yakalamaları, hash uyuşmazlıkları tac_plus ikili ve yüksek frekanslı yazmalar /var/log/tac* veya /var/log/ldapd*.gz.

Standart SSH sertleştirme yeterli mi?

Kısmen; ayrıca dosya bütünlüğü izlemeyi (FIM) /usr/bin/ssh, /usr/sbin/sshdve etkinleştirin AllowTcpForwarding hayır Ayrıca, kötü niyetli değişikliklerin işaretlenmesi için sıkı sürüm sabitleme.

ESXi içinde VMCI kötüye kullanımını nasıl tespit edebiliriz?

ESXi kabuk denetimini etkinleştirin, izleyin /var/log/vmkernel.log için VMCISock bağlantı olayları ve kısıtlama vmci0 VMX yapılandırmasında gerekli olmadığında.

WhizShell bulunursa ne tür bir acil müdahale yapılır?

Hipervizörü izole edin, uçucu belleği toplayın, VM disk anlık görüntülerini dışa aktarın ve tüm vCenter ve ESXi hizmet kimlik bilgilerini döndürün; kalıcılık muhtemelen FortiGate veya TACACS+ cihazlarında da vardır.

Çok Faktörlü Kimlik Doğrulama (MFA) yardımcı olur mu?

VPN ve ayrıcalıklı Linux/ESXi SSH hesaplarındaki MFA, kimlik bilgileri toplandıktan sonra yanal hareketleri engeller, ancak sıfırıncı gün istismar yollarını azaltmaz.

Önerilen uzun vadeli hafifletmeler?

① Agresif yama/sanal cihaz yaşam döngüsü yönetimi; ② belirtilen CVE'ler için istismar önleme (IPS/NGFW) imzaları; ③ ağ cihazları için ana bilgisayar bütünlüğü temel hatları; ④ en az ayrıcalıklı hesap tasarımı artı TACACS+ denetim iletimi; ve ⑤ yukarıdaki TTP listesine uygun sürekli tehdit avı oyun kitapları.