PLAY

PlayCrypt olarak da bilinen Play fidye malware grubu, verileri çalarak ve şifreleyerek çifte gasp saldırıları gerçekleştiren, gizli, kimlik bilgisi tabanlı izinsiz girişler ve özel olarak oluşturulmuş malware aracılığıyla dünya çapında birçok sektördeki kuruluşları hedef alan sofistike ve oldukça aktif bir tehdit aktörüdür.

Kökeni PLAY

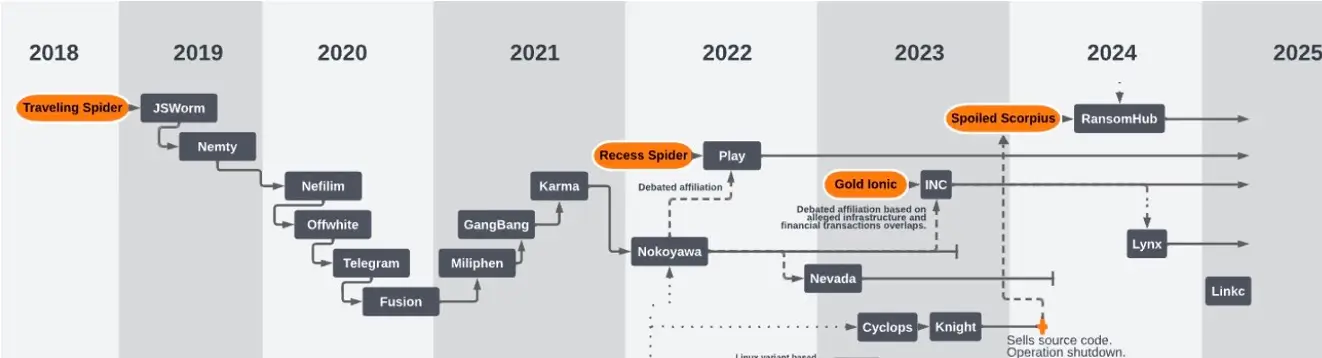

PlayCrypt olarak da bilinen Play fidye yazılımı grubu Haziran 2022 'de ortaya çıktı ve hızla küresel çapta en aktif fidye yazılımı operasyonlarından biri haline geldi. Hizmet olarak fidye yazılımı (RaaS) modellerinin aksine, Play'in operasyonları, altyapıyı ve müzakereleri doğrudan kontrol eden kapalı bir grup olduğuna inanılıyor.

Grup, sızıntı sitelerinde de belirtildiği gibi gizlilik ve merkezi kontrol üzerinde duruyor. Çifte şantaj stratejisi uygulayarak veri hırsızlığı ile şifrelemeyi birleştirip kurbanları ödeme yapmaya zorluyorlar. Fidye notlarında genellikle sabit bir talep veya talimat bulunmuyor ve bunun yerine kurbanları gmx[.]de veya web[.]de'de barındırılan benzersiz e-posta adresleri aracılığıyla Play ile iletişime geçmeye yönlendiriyor.

Tarafından hedeflenen ülkeler PLAY

Grup ağırlıklı olarak Kuzey Amerika, Güney Amerika ve Avrupa'ya odaklanmış olup Nisan 2023'ten bu yana Avustralya 'da kayda değer bir artış göstermiştir. Mayıs 2025 itibariyle FBI, Play ve bağlantılı aktörlere 900'den fazla olay atfederek geniş operasyonel ayak izlerini doğrulamıştır.

Hedeflediği Sektörler PLAY

Play , eğitim, devlet, sağlık, imalat, hukuk ve BT hizmetleri de dahil olmak üzere geniş bir sektör yelpazesine saldırmıştır. Tek bir sektörde uzmanlaşmış gibi görünmüyorlar, bunun yerine geniş ölçekli fırsatçı hedeflemeyi tercih ediyorlar. İlgi alanları genellikle daha düşük siber olgunluğa sahip olduğu düşünülen kuruluşlar ya da ödeme yapma olasılığı yüksek olan yüksek basınçlı ortamlardır.

PLAY'ın Kurbanları

Bugüne kadar 911'den fazla kurban kötü niyetli operasyonlarının kurbanı oldu.

PLAY'in Saldırı Yöntemi

Fidye yazılımı operatörleri genellikle dark web pazarlarından satın alınmış geçerli kimlik bilgileriyle oturum açarak işe başlar. Bu kimlik bilgileri genellikle VPN'ler veya Uzak Masaüstü Protokolü (RDP) gibi uzaktan erişim hizmetlerine bağlıdır. Kimlik bilgileri mevcut olmadığında, internete dönük uygulamalardaki güvenlik açıklarından yararlanırlar. Bilinen giriş noktaları arasında Fortinet FortiOS ve Microsoft Exchange sunucularındaki açıklar (ProxyNotShell gibi) bulunmaktadır. 2025'in başlarında, onlar ve bağlı erişim aracıları, uzaktan kod çalıştırmak ve sessizce dahili sistemlere erişim sağlamak için SimpleHelp uzaktan izleme aracındaki yeni açıklanan bir güvenlik açığından yararlanmaya başladılar.

Play aktörleri içeri girdikten sonra, yanlış yapılandırmaları veya yazılım zayıflıklarını tespit ederek ayrıcalıklarını yükseltirler. Yerel ayrıcalık yükseltme fırsatlarını listelemek için WinPEAS gibi araçlar kullanırlar ve genellikle bunları doğrudan kullanmaya yönelirler. Gözlemlenen birçok olayda, aktörler erişimlerini artırmak için Nekto veya PriviCMD gibi araçlar da kullanmaktadır. Nihayetinde amaçları, ortamı tamamen kontrol edebilmek ve fidye yazılımı yüklerini geniş çaplı olarak gönderebilmek için etki alanı yöneticisi ayrıcalıkları elde etmektir.

Saldırganlar tespit edilmekten kaçınmak için güvenlik yazılımlarını sistematik olarak devre dışı bırakıyor. GMER, IOBit ve PowerTool gibi araçlar antivirüs işlemlerini öldürmek için kullanılırken, PowerShell komut dosyaları Microsoft Defender'ı devre dışı bırakmak için kullanılır. Ayrıca Windows Olay Günlüklerinden günlükleri ve diğer adli eserleri silerek savunucuların etkinliklerini tespit etme veya izinsiz giriş zaman çizelgelerini yeniden oluşturma şansını azaltırlar.

Play fidye yazılımı aktörleri, tehlikeye atılmış ortamlarda aktif olarak kimlik bilgilerini arar. Saklanan kimlik bilgilerini çıkarmak için güvenli olmayan dosyaları ve yapılandırma verilerini tararlar ve mümkün olduğunda, kimlik doğrulama bilgilerini doğrudan bellekten dökmek için Mimikatz 'ı dağıtırlar. Bu araç bazen aşağıdaki gibi platformlar aracılığıyla yürütülür Cobalt StrikeBu da saldırganların geleneksel uyarıları tetiklemeden etki alanı yöneticisi kimlik bilgilerini toplamasına olanak tanır.

Keşif aşamasında, Play operatörleri ağ düzenini anlamak ve değerli hedefleri belirlemek için dahili keşif yapar. Active Directory yapılarını numaralandırmak, ana bilgisayar adlarını listelemek ve uç nokta koruma araçları da dahil olmak üzere yüklü yazılımları tanımlamak için AdFind ve Grixba gibi araçlar kullanırlar. Bu keşif, yanal hareketlerini yönlendirmelerine ve yüksek sürtünmeli güvenlik bölgelerinden kaçınmalarına yardımcı olur.

Aktörler ağ üzerinde hareket etmek için PsExec gibi yanal hareket araçlarını kullanarak komutları uzaktan yürütüyor. Ayrıca, aşağıdaki gibi sömürü sonrası çerçeveleri de kullanırlar Cobalt Strike ve SystemBC 'yi ek makineler üzerinde komuta ve kontrol sağlamak için kullanabilirler. Etki alanı düzeyinde erişim sağlandıktan sonra, Grup İlkesi Nesneleri aracılığıyla yükleri dağıtarak fidye yazılımı ikili dosyalarını sistemlere toplu olarak etkili bir şekilde gönderebilirler.

Verileri şifrelemeden önce, Play operatörleri dosyaları sızıntı için hazırlar. Genellikle çalınan verileri daha küçük parçalara böler ve bunları .RAR kullanarak arşivler WinRAR. Bu adım, verilerin aktarıma hazır olmasını sağlar ve yapısı veri kaybı önleme (DLP) araçlarını veya uç nokta uyarılarını tetikleme olasılığını azaltır.

Yürütme, manuel kontrol ve otomatik dağıtımın bir kombinasyonu yoluyla gerçekleştirilir. Fidye yazılımı ikili dosyaları genellikle PsExec, Cobalt Strike veya Grup İlkesi değişiklikleri yoluyla teslim edilir ve yürütülür. Her ikili dosya hedef ortam için benzersiz bir şekilde derlenir, bu da imza tabanlı antivirüs tespitini atlatmaya yardımcı olur. Yürütüldüğünde, fidye yazılımı dosyaları şifrelemeye başlarken, fidye talepleri verilene kadar operasyonel çalışma süresini korumak için sistem dosyalarını atlar.

Veriler sahnelendikten sonra, Play aktörleri çalınan verileri şifreli kanallar üzerinden altyapılarına güvenli bir şekilde iletmek için WinSCP gibi araçlar kullanır. Bu dosyalar genellikle kurbanın etki alanı dışında barındırılan saldırgan kontrolündeki ortamlarda saklanır. Grup, trafik izleme çözümlerinden kaçmak ve şifreleme başlamadan önce veri çıkarma hızını en üst düzeye çıkarmak için birden fazla aktarım yöntemi kullanır.

Play fidye yazılımı bir çi̇fte gasp model: verileri çaldıktan sonra, kurbanın dosyalarını şifreler ve genellikle @gmx.de veya @web.de'deki benzersiz adreslere bağlı e-posta iletişimleri yoluyla ödeme talep ederler. Şifrelenmiş dosyalar bir PLAY uzantılı bir fidye notu herkese açık dizinlere bırakılır. Ödeme yapılmazsa, grup çalınan verileri Tor'da barındırılan bir sızıntı sitesine sızdırmakla tehdit ediyor. Bazı durumlarda, açık kaynak istihbaratı yoluyla bulunan yardım masaları veya müşteri hizmetleri hatları gibi kuruluşların telefon numaralarını arayarak baskıyı yoğunlaştırırlar.

Fidye yazılımı operatörleri genellikle dark web pazarlarından satın alınmış geçerli kimlik bilgileriyle oturum açarak işe başlar. Bu kimlik bilgileri genellikle VPN'ler veya Uzak Masaüstü Protokolü (RDP) gibi uzaktan erişim hizmetlerine bağlıdır. Kimlik bilgileri mevcut olmadığında, internete dönük uygulamalardaki güvenlik açıklarından yararlanırlar. Bilinen giriş noktaları arasında Fortinet FortiOS ve Microsoft Exchange sunucularındaki açıklar (ProxyNotShell gibi) bulunmaktadır. 2025'in başlarında, onlar ve bağlı erişim aracıları, uzaktan kod çalıştırmak ve sessizce dahili sistemlere erişim sağlamak için SimpleHelp uzaktan izleme aracındaki yeni açıklanan bir güvenlik açığından yararlanmaya başladılar.

Play aktörleri içeri girdikten sonra, yanlış yapılandırmaları veya yazılım zayıflıklarını tespit ederek ayrıcalıklarını yükseltirler. Yerel ayrıcalık yükseltme fırsatlarını listelemek için WinPEAS gibi araçlar kullanırlar ve genellikle bunları doğrudan kullanmaya yönelirler. Gözlemlenen birçok olayda, aktörler erişimlerini artırmak için Nekto veya PriviCMD gibi araçlar da kullanmaktadır. Nihayetinde amaçları, ortamı tamamen kontrol edebilmek ve fidye yazılımı yüklerini geniş çaplı olarak gönderebilmek için etki alanı yöneticisi ayrıcalıkları elde etmektir.

Saldırganlar tespit edilmekten kaçınmak için güvenlik yazılımlarını sistematik olarak devre dışı bırakıyor. GMER, IOBit ve PowerTool gibi araçlar antivirüs işlemlerini öldürmek için kullanılırken, PowerShell komut dosyaları Microsoft Defender'ı devre dışı bırakmak için kullanılır. Ayrıca Windows Olay Günlüklerinden günlükleri ve diğer adli eserleri silerek savunucuların etkinliklerini tespit etme veya izinsiz giriş zaman çizelgelerini yeniden oluşturma şansını azaltırlar.

Play fidye yazılımı aktörleri, tehlikeye atılmış ortamlarda aktif olarak kimlik bilgilerini arar. Saklanan kimlik bilgilerini çıkarmak için güvenli olmayan dosyaları ve yapılandırma verilerini tararlar ve mümkün olduğunda, kimlik doğrulama bilgilerini doğrudan bellekten dökmek için Mimikatz 'ı dağıtırlar. Bu araç bazen aşağıdaki gibi platformlar aracılığıyla yürütülür Cobalt StrikeBu da saldırganların geleneksel uyarıları tetiklemeden etki alanı yöneticisi kimlik bilgilerini toplamasına olanak tanır.

Keşif aşamasında, Play operatörleri ağ düzenini anlamak ve değerli hedefleri belirlemek için dahili keşif yapar. Active Directory yapılarını numaralandırmak, ana bilgisayar adlarını listelemek ve uç nokta koruma araçları da dahil olmak üzere yüklü yazılımları tanımlamak için AdFind ve Grixba gibi araçlar kullanırlar. Bu keşif, yanal hareketlerini yönlendirmelerine ve yüksek sürtünmeli güvenlik bölgelerinden kaçınmalarına yardımcı olur.

Aktörler ağ üzerinde hareket etmek için PsExec gibi yanal hareket araçlarını kullanarak komutları uzaktan yürütüyor. Ayrıca, aşağıdaki gibi sömürü sonrası çerçeveleri de kullanırlar Cobalt Strike ve SystemBC 'yi ek makineler üzerinde komuta ve kontrol sağlamak için kullanabilirler. Etki alanı düzeyinde erişim sağlandıktan sonra, Grup İlkesi Nesneleri aracılığıyla yükleri dağıtarak fidye yazılımı ikili dosyalarını sistemlere toplu olarak etkili bir şekilde gönderebilirler.

Verileri şifrelemeden önce, Play operatörleri dosyaları sızıntı için hazırlar. Genellikle çalınan verileri daha küçük parçalara böler ve bunları .RAR kullanarak arşivler WinRAR. Bu adım, verilerin aktarıma hazır olmasını sağlar ve yapısı veri kaybı önleme (DLP) araçlarını veya uç nokta uyarılarını tetikleme olasılığını azaltır.

Yürütme, manuel kontrol ve otomatik dağıtımın bir kombinasyonu yoluyla gerçekleştirilir. Fidye yazılımı ikili dosyaları genellikle PsExec, Cobalt Strike veya Grup İlkesi değişiklikleri yoluyla teslim edilir ve yürütülür. Her ikili dosya hedef ortam için benzersiz bir şekilde derlenir, bu da imza tabanlı antivirüs tespitini atlatmaya yardımcı olur. Yürütüldüğünde, fidye yazılımı dosyaları şifrelemeye başlarken, fidye talepleri verilene kadar operasyonel çalışma süresini korumak için sistem dosyalarını atlar.

Veriler sahnelendikten sonra, Play aktörleri çalınan verileri şifreli kanallar üzerinden altyapılarına güvenli bir şekilde iletmek için WinSCP gibi araçlar kullanır. Bu dosyalar genellikle kurbanın etki alanı dışında barındırılan saldırgan kontrolündeki ortamlarda saklanır. Grup, trafik izleme çözümlerinden kaçmak ve şifreleme başlamadan önce veri çıkarma hızını en üst düzeye çıkarmak için birden fazla aktarım yöntemi kullanır.

Play fidye yazılımı bir çi̇fte gasp model: verileri çaldıktan sonra, kurbanın dosyalarını şifreler ve genellikle @gmx.de veya @web.de'deki benzersiz adreslere bağlı e-posta iletişimleri yoluyla ödeme talep ederler. Şifrelenmiş dosyalar bir PLAY uzantılı bir fidye notu herkese açık dizinlere bırakılır. Ödeme yapılmazsa, grup çalınan verileri Tor'da barındırılan bir sızıntı sitesine sızdırmakla tehdit ediyor. Bazı durumlarda, açık kaynak istihbaratı yoluyla bulunan yardım masaları veya müşteri hizmetleri hatları gibi kuruluşların telefon numaralarını arayarak baskıyı yoğunlaştırırlar.

Tarafından kullanılan TTP'ler PLAY

PLAY ile Nasıl Tespit Edilir? Vectra AI

Vectra AI Platformunda bulunan ve bir fidye yazılımı saldırısına işaret edebilecek Tespitlerin listesi.

Sıkça Sorulan Sorular

PLAY Fidye Yazılımı Grubu nedir?

PLAY Ransomware Group, kurbanların dosyalarını şifrelemek için fidye yazılımı dağıtmasıyla bilinen ve şifre çözme anahtarları için fidye ödemeleri talep eden bir siber suç örgütüdür. Genellikle zayıf güvenlik duruşuna sahip kuruluşları hedef alırlar.

PLAY fidye yazılımı sistemlere nasıl bulaşır?

PLAY fidye yazılımları genellikle phishing e-postaları, istismar kitleri ve tehlikeye atılmış kimlik bilgileri aracılığıyla sistemlere bulaşır, erişim sağlamak ve yüklerini dağıtmak için güvenlik açıklarından yararlanır.

PLAY fidye yazılımı saldırılarından en çok hangi sektörler risk altında?

PLAY fidye yazılımı çok çeşitli sektörleri hedef almış olsa da, kritik altyapı, sağlık hizmetleri ve finansal hizmetler, verilerinin hassas yapısı nedeniyle özellikle savunmasız kalmıştır.

PLAY fidye yazılımı ile ilişkili taviz (IoC'ler) göstergeleri nelerdir?

PLAY fidye yazılımı için IoC'ler arasında olağandışı ağ trafiği, şüpheli kayıt defteri anahtarı değişiklikleri, fidye notları ve malware ile ilgili dosya uzantıları bulunur.

SOC ekipleri PLAY fidye yazılımını nasıl tespit edebilir ve müdahale edebilir?

SOC ekipleri gelişmiş tehdit tespit çözümleri kullanmalı, düzenli ağ trafiği analizi yapmalı ve tehdit tespit ve müdahale sistemleri uygulamalıdır. Virüs bulaşmış sistemlerin derhal izole edilmesi ve bir müdahale planının yürütülmesi çok önemlidir.

PLAY fidye yazılımı bulaşmalarını önlemek için en iyi uygulamalar nelerdir?

En iyi uygulamalar arasında düzenli yazılım güncellemeleri, çalışanların siber güvenlik farkındalık eğitimi, sağlam e-posta filtreleme ve phishing ve kimlik bilgilerine karşı koruma sağlamak için çok faktörlü kimlik doğrulama (MFA) kullanımı yer almaktadır taviz.

PLAY fidye yazılımı tarafından şifrelenen verilerin şifresi fidye ödenmeden çözülebilir mi?

PLAY fidye yazılımı için özel şifre çözme araçları her zaman mevcut olmayabilir, ancak fidye ödemelerini düşünmeden önce siber güvenlik uzmanlarına danışılması ve benzer fidye yazılımı türevleri için mevcut şifre çözme araçlarının araştırılması tavsiye edilir.

PLAY fidye yazılımı grubu finansal olarak nasıl işliyor?

PLAY grubu, genellikle kripto para birimleriyle ödeme talep eden bir fidye modeliyle çalışır. Ayrıca fidye ödenmediği takdirde çalınan verileri sızdırmakla tehdit ederek çifte şantaj taktikleri de uygulayabilirler.

PLAY fidye yazılımı saldırısı için bir müdahale planına neler dahil edilmelidir?

Bir müdahale planı, etkilenen sistemlerin derhal izole edilmesini, fidye yazılımı türünün tanımlanmasını, iletişim protokollerini, yedeklerden veri kurtarma prosedürlerini ve fidye ödemeleri için yasal hususları içermelidir.

Kuruluşlar PLAY fidye yazılımı saldırısının ardından kolluk kuvvetleriyle nasıl işbirliği yapabilir?

Kuruluşlar olayı yerel veya ulusal siber güvenlik yetkililerine bildirmeli, devam eden operasyonları veya veri gizliliği yasalarını tehlikeye atmadan saldırı hakkında ayrıntılı bilgi vermelidir.