LAPSUS$

LAPSUS$ (Slippy Spider), genellikle kimlik bilgisi hırsızlığı, DNS ele geçirme ve Telegram üzerinden veri sızıntılarını içeren kamuya açık, kaotik ve geleneksel olmayan saldırı tarzıyla tanınan yüksek profilli bir siber gasp grubudur.

LAPSUS$'ın kökeni

Alternatif olarak SLIPPY SPIDER, Strawberry Tempest, DEV-0537, Slippy Spider veya Team Imm0rtal olarak adlandırılan LAPSUS$ Grubu ilk olarak Haziran 2021'de görüldü.

Geleneksel fidye yazılımı gruplarının aksine, LAPSUS$ şifreleme tabanlı şantaja güvenmiyor, bunun yerine kurbanları ödeme veya dikkat çekmeye zorlamak için kamuyu utandırma, tahrif etme ve doxxing 'i tercih ediyor. İstihbarat, grubun erişim aracılarından kimlik bilgileri satın alabileceğini, içeriden kişileri işe alabileceğini ve zayıf MFA hijyeninden yararlanabileceğini gösteriyor. Grup Mimikatz, RedLine Stealer ve Metasploit gibi kullanıma hazır araçlardan yararlanıyor ve saldırıları için genellikle mevcut altyapıyı yeniden kullanıyor.

Ağustos 2025'te, LAPSUS$ stratejik bir ortaklık aracılığıyla yeniden gündeme geldi. Scattered Spider ve ShinyHuntersolarak bilinen uçucu yeni tehdit kolektifini oluşturuyor. Dağınık LAPSUS$ Hunters. Bu ittifak LAPSUS$'a Scattered Spider'ın bulut istismar yetenekleri aracılığıyla gelişmiş izinsiz giriş tekniklerinin yanı sıra ShinyHunters'ın ihlal ağlarından geniş kimlik bilgileri ve veri dökümlerine erişim sağlıyor. Buna karşılık LAPSUS$ da kendine özgü kaotik gasp modelini, viral mesajlaşma taktiklerini ve halka dönük Telegram tiyatrosunu kullanarak üçlünün görünürlüğünü ve psikolojik etkisini artırıyor. Koalisyon, LAPSUS$'un operasyonel erişimini ve gösterisini artırırken, yıkıcı, düzen karşıtı imajını da koruyor.

LAPSUS$ tarafından hedeflenen ülkeler

Etkilenen başlıca bölgeler şunlardır:

- Brezilya

- Portekiz

- Birleşik Krallık

- Birleşik Devletler

- Güney Kore

- Fransa

- Arjantin

LAPSUS$ tarafından hedeflenen sektörler

LAPSUS$ kurban seçiminde çok az fark edilebilir bir model sergilemektedir. Bununla birlikte, gözlemlenen sektörler şunlardır:

- Hükümet (Birleşik Krallık Adalet Bakanlığı, DHS)

- Telekomünikasyon ve Teknoloji (NVIDIA, Microsoft, Samsung)

- Eğitim, Sağlık Hizmetleri ve Medya

- Üretim ve Enerji

- Finansal Hizmetler

LAPSUS$ bilinen kurbanlar

Önemli kurbanlar arasında:

- Okta: Kimlik erişim yönetimi sistemlerini içeren ihlal

- Microsoft: Kaynak kodu dışarı sızdırıldı

- NVIDIA: Kimlik bilgisi hırsızlığını çalışan verilerinin sızdırılması izledi

- Samsung: Kaynak kodu ve dahili veri sızıntıları

- Uber: İhlal sosyal mühendislik ve MFA istismarıyla bağlantılı

LAPSUS$ Saldırı Yöntemi

Genellikle satın alınan kimlik bilgileri, SIM değiştirme, sosyal mühendislik (örneğin, yardım masaları aracılığıyla kullanıcıları taklit etme) veya içeriden kişileri işe alma yoluyla elde edilir.

Ayrıcalıkları artırmak için JIRA, GitLab veya Confluence gibi uygulamalardaki yamalanmamış güvenlik açıklarından yararlanır.

Tespit edilmemek için geçerli kimlik bilgilerini, DNS manipülasyonunu ve token tekrarını kullanır.

Kimlik bilgilerini dökmek ve oturum belirteçlerine erişmek için Mimikatz, RedLine Stealer, ntdsutil ve DCSync kullanır.

AD Explorer'ı kullanır, ek kimlik bilgileri veya hassas veriler için platformlarda (Confluence, GitHub, Slack) arama yapar.

VPN/RDP/VDI erişimi ve tehlikeye atılmış bulut hesapları kullanarak tehlikeye atılmış ortamlarda hareket eder.

Kimlik bilgilerini, e-posta trafiğini, kaynak kodunu, dahili iletişimleri ve işbirliği verilerini toplar.

Uzaktan erişim, komut dosyası yürütme veya içeriden destekli eylemler yoluyla kötü amaçlı yükler yürütür.

Hassas dosyaları, ekran görüntülerini ve dahili belgeleri aktör kontrolündeki platformlara veya sızıntı sitelerine yükler.

Veri silme, hizmet kapatma, DNS ele geçirme ve yüksek görünürlüklü sızıntılar yoluyla operasyonları kesintiye uğratır.

Genellikle satın alınan kimlik bilgileri, SIM değiştirme, sosyal mühendislik (örneğin, yardım masaları aracılığıyla kullanıcıları taklit etme) veya içeriden kişileri işe alma yoluyla elde edilir.

Ayrıcalıkları artırmak için JIRA, GitLab veya Confluence gibi uygulamalardaki yamalanmamış güvenlik açıklarından yararlanır.

Tespit edilmemek için geçerli kimlik bilgilerini, DNS manipülasyonunu ve token tekrarını kullanır.

Kimlik bilgilerini dökmek ve oturum belirteçlerine erişmek için Mimikatz, RedLine Stealer, ntdsutil ve DCSync kullanır.

AD Explorer'ı kullanır, ek kimlik bilgileri veya hassas veriler için platformlarda (Confluence, GitHub, Slack) arama yapar.

VPN/RDP/VDI erişimi ve tehlikeye atılmış bulut hesapları kullanarak tehlikeye atılmış ortamlarda hareket eder.

Kimlik bilgilerini, e-posta trafiğini, kaynak kodunu, dahili iletişimleri ve işbirliği verilerini toplar.

Uzaktan erişim, komut dosyası yürütme veya içeriden destekli eylemler yoluyla kötü amaçlı yükler yürütür.

Hassas dosyaları, ekran görüntülerini ve dahili belgeleri aktör kontrolündeki platformlara veya sızıntı sitelerine yükler.

Veri silme, hizmet kapatma, DNS ele geçirme ve yüksek görünürlüklü sızıntılar yoluyla operasyonları kesintiye uğratır.

LAPSUS$ tarafından kullanılan TTP'ler

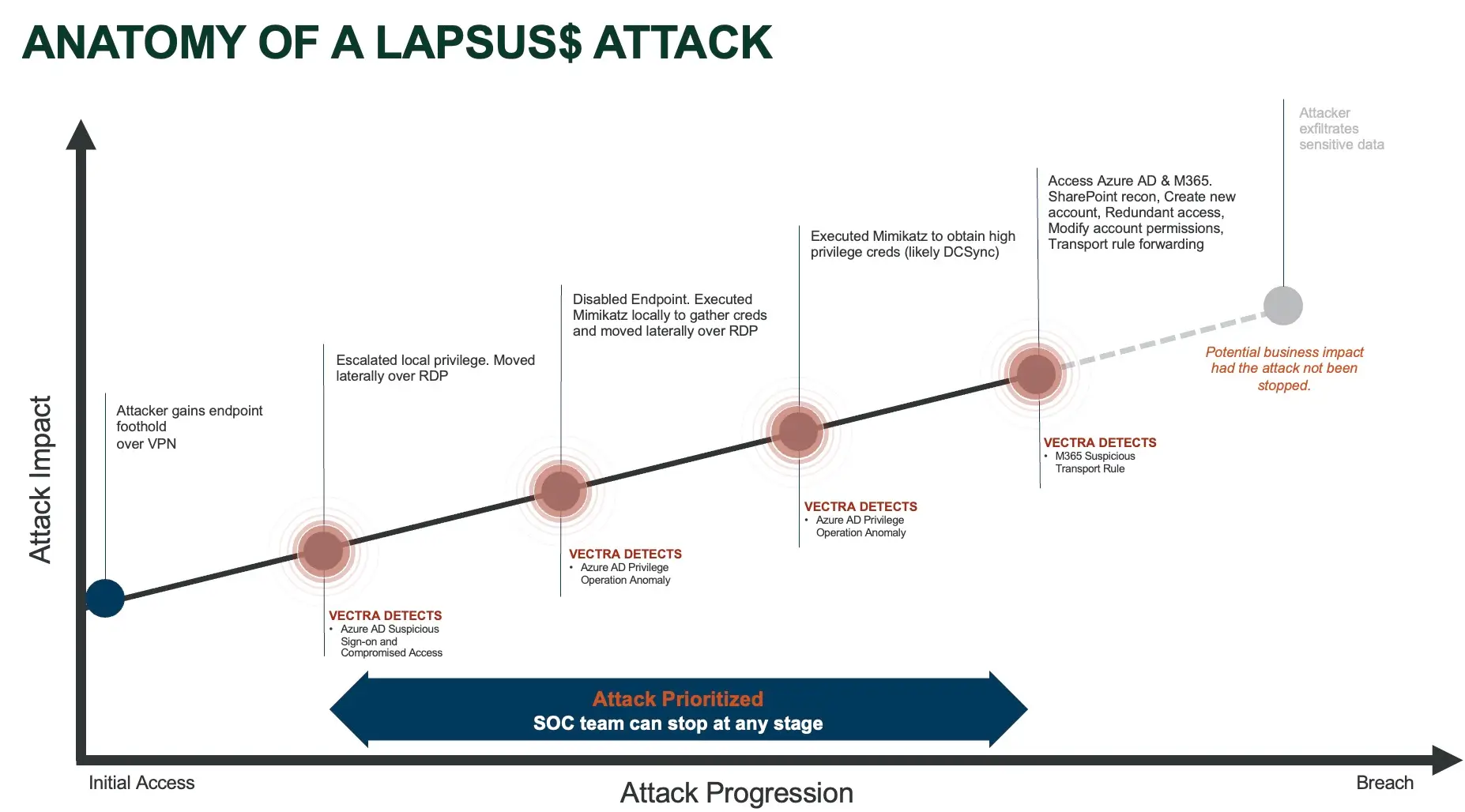

Vectra AI ile LAPSUS$ Nasıl Tespit Edilir

Sıkça Sorulan Sorular

LAPSUS$ fidye yazılımı şifrelemesi kullanıyor mu?

Hayır. LAPSUS$ genellikle sistemleri şifrelemez. Bunun yerine veri hırsızlığı, kamuya sızıntılar ve sosyal baskıyı gasp yöntemi olarak kullanırlar.

LAPSUS$ ilk erişimi nasıl elde ediyor?

Genellikle erişim aracılarından kimlik bilgileri satın alırlar, SIM takası kullanırlar veya erişim elde etmek için içeriden kişileri işe alırlar.

LAPSUS$'u geleneksel siber suç gruplarından farklı kılan nedir?

Gizlilik ya da parasal kazançtan ziyade kaos, kötü şöhret ve kamusal gösteriye yaptıkları vurgu onları diğerlerinden ayırmaktadır.

Bir ağda kalıcılığı nasıl sağlarlar?

Kontrolü ellerinde tutmak için genellikle bulut yönetici hesapları oluşturur veya DNS kayıtlarını manipüle ederler.

MFA LAPSUS$'a karşı etkili mi?

Temel MFA genellikle MFA yorgunluk saldırıları yoluyla atlatılır. Kuruluşlar numara eşleştirme, FIDO2 veya donanım belirteçleri uygulamalıdır.

LAPSUS$ tarafından hangi araçlar kullanılıyor?

Özel komut dosyalarının yanı sıra Mimikatz, RedLine Stealer, AD Explorer ve Metasploit gibi yaygın araçları kullanırlar.

Finansal olarak motive olmuşlar mı?

Kısmen. Bununla birlikte, haraç talepleri genellikle gerçekçi değildir; bu da ego, etki ve yıkımın temel nedenler olduğunu göstermektedir.

LAPSUS$ üyeleri nerede bulunuyor?

Bazı kanıtlar Portekiz ve Brezilya'yı işaret etmektedir, ancak kasıtlı olarak yapılan gizleme, ilişkilendirmeyi güvenilmez kılmaktadır.

Kurumlar LAPSUS$ tarzı saldırıları nasıl tespit etmelidir?

LAPSUS$ etkinliğini tespit etmek, imzaların veya statik kuralların ötesine geçen davranışlar için görünürlük gerektirir. Vectra AI LAPSUS$ TTP'leri ile uyumlu olan ayrıcalık yükseltme, kimlik bilgilerinin kötüye kullanımı, yanal hareket ve bulut kimliklerinin kötüye kullanımıgibi gerçek zamanlı saldırı davranışlarının yapay zeka destekli tespitini sağlar. Hibrit ortamlardaki (Microsoft 365, Azure AD, AWS ve şirket içi altyapı dahil) derin kapsamı, geçerli kimlik bilgilerinin gizlice kullanımını, sahte yönetici hesabı oluşturmayı ve bu saldırılarla ilişkili MFA ile ilgili şüpheli etkinlikleri tespit etmek için çok uygundur.

Bir LAPSUS$ saldırısına verilecek en iyi yanıt nedir?

En iyi müdahale erken tespit, hızlı kontrol altına alma ve otomatik araştırmayı içerir. Vectra AI Sadece uyarılara değil, gözlemlenen saldırgan davranışına dayalı yüksek riskli tespitlere öncelik vererek bunu destekler ve güvenlik ekiplerinin bağlamsal içgörüler ve saldırı zaman çizelgelerini kullanarak daha hızlı araştırma yapmasını ve yanıt vermesini sağlar. SOAR, EDR ve SIEM araçlarına entegrasyonlarla Vectra, LAPSUS$ tarafından gerçekleştirilenler gibi gasp odaklı saldırılardan kaynaklanan hasarı en aza indirerek, güvenliği ihlal edilmiş hesapları devre dışı bırakmak veya etkilenen iş yüklerini izole etmek gibi hızlı kontrol altına alma işlemlerini düzenlemeye yardımcı olur.