GLOBAL GRUP

GLOBAL GROUP, Haziran 2025'te Rusça konuşan bilinen bir tehdit aktörü tarafından başlatılan ve küresel endüstrilerdeki erişimini hızla genişletmek için yapay zeka odaklı müzakere, mobil kontrol panelleri ve agresif ortaklık teşvikleri sunan yeni ortaya çıkan bir Hizmet Olarak Fidye Yazılımı (RaaS) operasyonudur.

GLOBAL'in Kökeni

GLOBAL GROUP gelişmekte olan bir Hizmet Olarak Fidye Yazılımı (RaaS) platformu ilk olarak 2 Haziran 2025 tarihinde, Ramp4u siber suç forumunda"$$$" takma adını kullanan bir tehdit aktörü tarafından tanıtıldı. Aktörün Mamona RIP ve Black Lock (eski adıyla El Dorado) gibi önceki fidye yazılımı türleriyle ilgili bir geçmişi vardır. Analistler, GLOBAL GROUP'un Black Lock'un yeniden markalaşmasını temsil ettiğini, güvenilirliğini yeniden inşa etmeyi ve bağlı kuruluş tabanını genişletmeyi amaçladığını orta ila yüksek güvenle değerlendiriyor. Grubun altyapısı, selefi Mamona RIP tarafından da kullanılan Rus VPS sağlayıcıları (özellikle IpServer) aracılığıyla barındırılıyor.

GLOBAL GROUP, iştiraklere %85'e varan kâr payı sunan, mobil uyumlu bir iştirak paneli sağlayan ve İngilizce konuşmayan iştirakler için yapay zeka destekli müzakere botlarını entegre eden bir gelir modelini teşvik etmektedir. malware çapraz platform yeteneğine sahiptir (Windows, ESXi, Linux, BSD) ve EDR'den kaçınma özelliklerine sahiptir.

Kaynak EclecticIQ

GLOBAL'den Etkilenen Ülkeler

Teyit edilen kurbanlar, Amerika Birleşik Devletleri, Birleşik Krallık, Avustralya ve Brezilya'daki kayda değer faaliyetlerle birlikte birçok ülkeye yayılmaktadır. Bu küresel odaklanma, grubun yüksek gelirli, altyapı açısından zengin hedeflere odaklanarak fidye potansiyelini en üst düzeye çıkarma niyetini vurgulamaktadır.

GLOBAL'in Hedeflediği Sektörler

GLOBAL GROUP, sağlık hizmetleri, petrol ve gaz, endüstriyel mühendislik, otomotiv hizmetleri ve iş süreci dış kaynak kullanımına güçlü bir vurgu yaparak çok çeşitli endüstrileri hedeflemektedir. Grup, fidye yazılımı yapılarını hem genel amaçlı ortamlar hem de VMware ESXi gibi sanallaştırılmış altyapılar için uyarlamaktadır.

GLOBAL'in Bilinen Kurbanları

- Amerika Birleşik Devletleri ve Avustralya'daki sağlık hizmeti sağlayıcıları

- Teksas, ABD'de petrol ve gaz ekipmanı üreticileri

- Birleşik Krallık'ta hassas mühendislik firmaları ve otomotiv hizmetleri

- Brezilya'daki tesis yönetimi ve BPO şirketleri

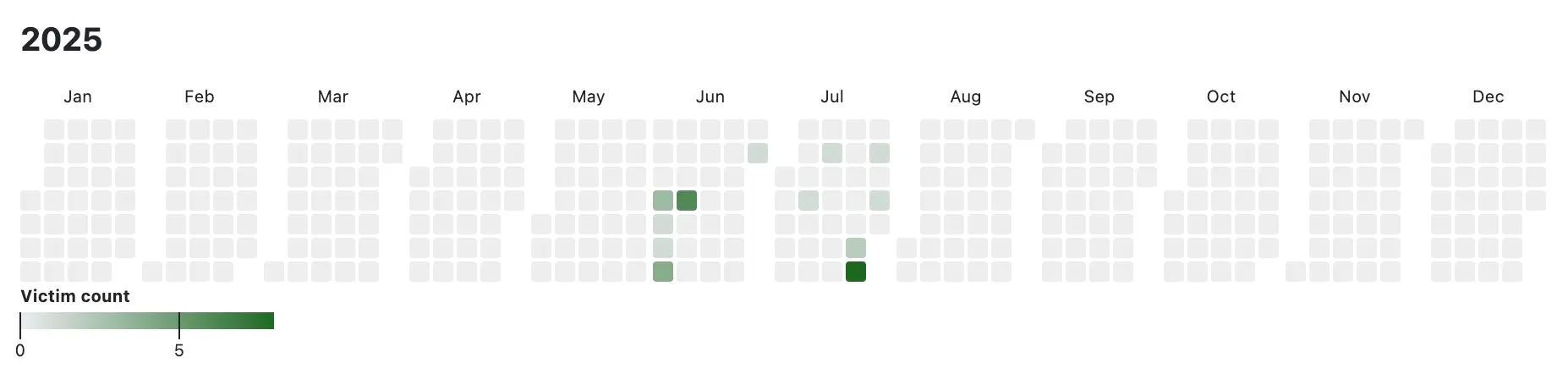

Grup, ilk çıkışından sonraki beş gün içinde dokuz kurban da dahil olmak üzere şimdiye kadar 30 kurban aldı; bu da hızlı yayılma ve ölçeklenebilirliğe işaret ediyor.

Global'in Saldırı Yöntemi

İlk Erişim Aracıları (IAB'ler), kaba kuvvete dayalı VPN'ler, RDWeb ve Outlook portallarından satın alınan erişim. Fortinet, Palo Alto ve Cisco cihazlarını istismar eder.

Etki alanı kullanıcısı veya yerel yönetici erişimi elde etmek için webshells ve geçerli kimlik bilgilerinden yararlanır.

Geleneksel EDR'yi atlar, meşru kimlik bilgilerini kullanır ve gizlilik için Golang'da derlenmişmalware dağıtır.

Önbelleğe alınmış kimlik bilgilerini toplar, parola püskürtme işlemi gerçekleştirir ve IAB ortakları tarafından sağlanan özel araçları kullanır.

Etki alanı ortamlarını eşler, ESXi ana bilgisayarlarını tanımlar ve yerleşik araçları kullanarak ağ numaralandırması gerçekleştirir.

SMB, kötü amaçlı hizmet oluşturma ve ortam genelinde uzak kabuk oturumları kullanarak yanal olarak hareket eder.

Fidye yazılımı dağıtılmadan önce yasal, finansal ve sağlık verileri dahil olmak üzere hassas dosyalara sızar.

Go tabanlı ikili dosyaları kullanarak sanal makineleri paralel olarak şifreleyerek uç noktalar ve hipervizörler arasında fidye yazılımı yürütür.

Çalınan verileri depolamak ve yönetmek için Tor tabanlı altyapı ve yanlış yapılandırılmış API'ler kullanır.

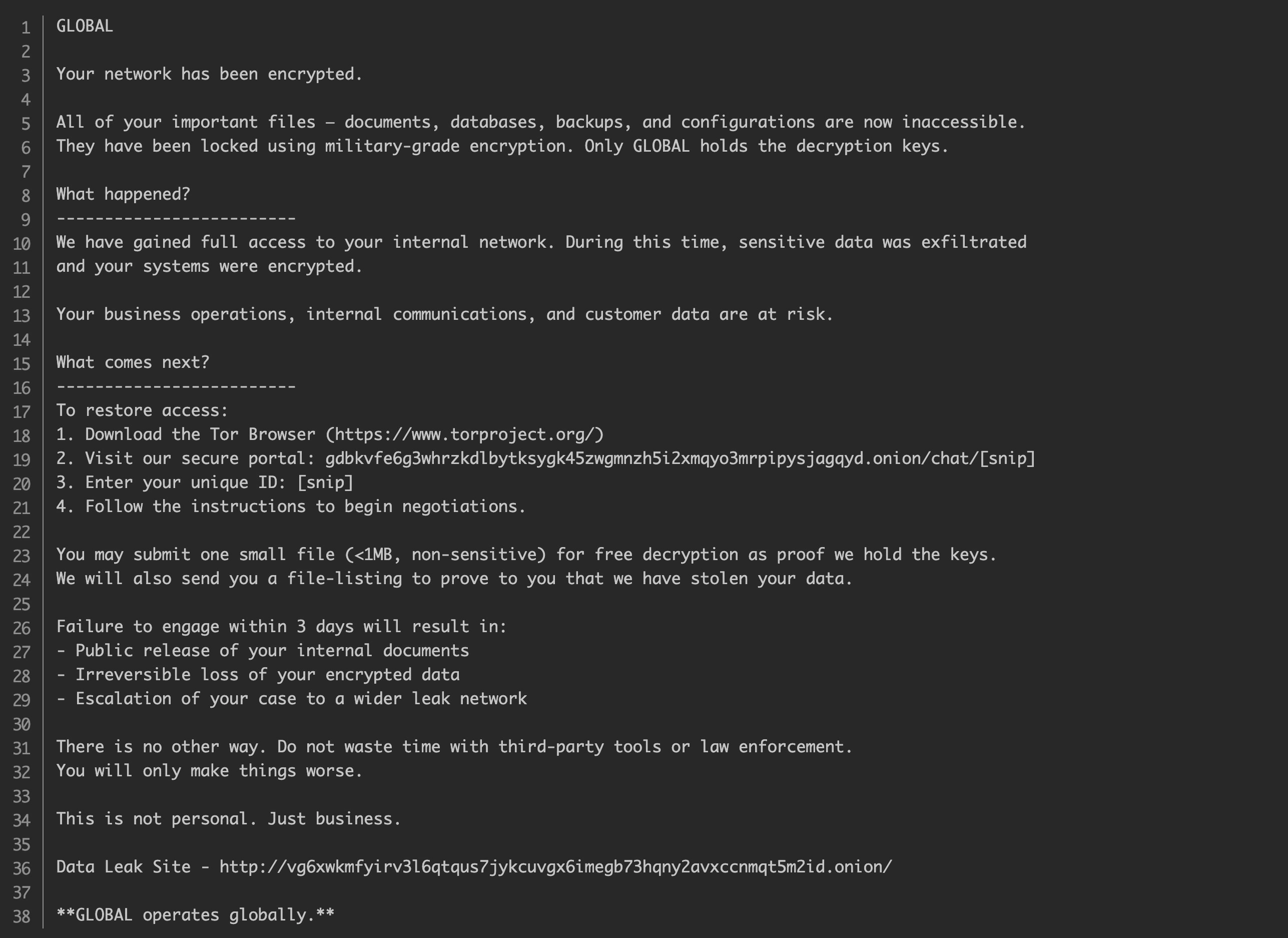

Fidye notları gönderir, Tor DLS'de halka açık sızıntılarla tehdit eder ve genellikle 1 milyon dolar veya daha fazla olmak üzere yedi rakamlı ödemeler talep eder.

İlk Erişim Aracıları (IAB'ler), kaba kuvvete dayalı VPN'ler, RDWeb ve Outlook portallarından satın alınan erişim. Fortinet, Palo Alto ve Cisco cihazlarını istismar eder.

Etki alanı kullanıcısı veya yerel yönetici erişimi elde etmek için webshells ve geçerli kimlik bilgilerinden yararlanır.

Geleneksel EDR'yi atlar, meşru kimlik bilgilerini kullanır ve gizlilik için Golang'da derlenmişmalware dağıtır.

Önbelleğe alınmış kimlik bilgilerini toplar, parola püskürtme işlemi gerçekleştirir ve IAB ortakları tarafından sağlanan özel araçları kullanır.

Etki alanı ortamlarını eşler, ESXi ana bilgisayarlarını tanımlar ve yerleşik araçları kullanarak ağ numaralandırması gerçekleştirir.

SMB, kötü amaçlı hizmet oluşturma ve ortam genelinde uzak kabuk oturumları kullanarak yanal olarak hareket eder.

Fidye yazılımı dağıtılmadan önce yasal, finansal ve sağlık verileri dahil olmak üzere hassas dosyalara sızar.

Go tabanlı ikili dosyaları kullanarak sanal makineleri paralel olarak şifreleyerek uç noktalar ve hipervizörler arasında fidye yazılımı yürütür.

Çalınan verileri depolamak ve yönetmek için Tor tabanlı altyapı ve yanlış yapılandırılmış API'ler kullanır.

Fidye notları gönderir, Tor DLS'de halka açık sızıntılarla tehdit eder ve genellikle 1 milyon dolar veya daha fazla olmak üzere yedi rakamlı ödemeler talep eder.

GLOBAL tarafından kullanılan TTP'ler

Vectra AI ile GLOBAL Nasıl Tespit Edilir

Vectra AI Platformunda bulunan ve bir fidye yazılımı saldırısına işaret edebilecek Tespitlerin listesi.