Hibrit bulut güvenliği nedir?

Önemli bilgiler

- 2025 yılına kadar, bulut güvenliği başarısızlıklarının %99'u müşterinin hatası olacaktır. (Kaynak: Gartner, Bulut Güvenli mi?)

- 2025 yılına kadar kamusal bulut kullanımını kontrol edemeyen kurumların %90'ı hassas verileri uygunsuz şekilde paylaşacak (Kaynak: Gartner, Is the Cloud Secure?)

- Görünürlük en önemli yerde başarısız oluyor: Siber güvenlik liderlerinin %80'i hibrit iletişimleri ve %77'si doğu-batı trafiğini izlediklerini söylüyor, ancak bu trafiğin %40'ı yararlı olmak için yeterli bağlamdan yoksun. (Kaynak: Illumio, Küresel Bulut Tespit ve Müdahale Raporu)

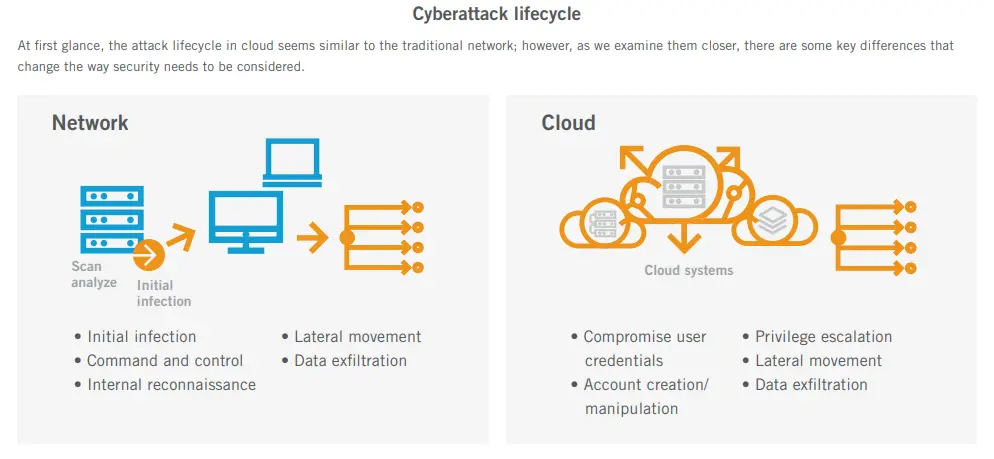

Hibrit kamusal bulut güvenliği, şirket içi, özel ve kamusal bulut sistemlerini kapsayan ortamlarda iş yüklerinin, verilerin ve kimliklerin korunmasını ifade eder. Geleneksel ağların aksine, hibrit ortamlar dinamik ve dağıtıktır, bu da saldırganların yanlış yapılandırmalar, zayıf kimlik kontrolleri ve tedarik zinciri riskleri yoluyla yararlanabileceği boşluklar yaratır. Etkili hibrit bulut güvenliği, sürekli değişen bu ortamda görünürlük, yönetişim ve esneklik sağlar.

Hibrit bulut güvenlik tehditleri nelerdir?

Hibrit kamusal bulut güvenlik tehditleri, işletmeler şirket içi, özel ve kamusal bulut ortamlarını kapsadığında ortaya çıkar. Bu model esneklik ve ölçeklenebilirliğin yanı sıra yeni ve yüksek riskli riskleri de beraberinde getiriyor. Saldırganlar genellikle ortamların birleştiği dikişleri hedef alarak yanlış yapılandırılmış iş yükleri (API'ler, depolama, gizli veriler), zayıf veya tutarsız kimlik ve erişim kontrolleri (aşırı ayrıcalıklı veya eski hesaplar, zayıf MFA/şartlı erişim) ve birleşik izleme ve tehdit tespitindeki boşluklar.

Eski altyapıların aksine hibrit ortamlar son derece dinamiktir: iş yükleri artar ve azalır, IP adresleri geri döner, veri akışları ortamlar arasında geçiş yapar ve API'ler kritik ağ geçitleri haline gelir. Güvenlik ekipleri için bu, saldırı yüzeyinin sürekli genişlediği ve geleneksel çevrenin çözüldüğü anlamına gelir.

Hibrit bulut güvenliği sadece izole sistemleri korumakla ilgili değildir; sürekli görünürlük, politikaların tutarlı bir şekilde uygulanması (yönetişim ve en az ayrıcalık), güçlü kimlik hijyeni ve dağıtılmış, değişen altyapı genelinde hızlı tespit ve yanıt elde etmekle ilgilidir. Özellikle düzenlemeye tabi sektörlerde, bu aynı zamanda uyumluluğun sağlanmasını, denetime hazır olmayı ve araç dağılımını azaltarak maliyeti yönetmeyi de içerir.

En önemli hibrit güvenlik tehditleri nelerdir?

Hibrit bulut ortamları kuruluşlara esneklik ve ölçek sağlar, ancak aynı zamanda kimlik, kontrol ve görünürlük konularında karmaşıklığı da beraberinde getirir. İş yükleri ve kullanıcı kimlikleri şirket içi, IaaS, SaaS ve PaaS arasında değiştikçe, geleneksel ağ çevreleri çözülür ve ortamlar arasındaki dikişlerde algılama boşlukları ortaya çıkar. Tehditler daha hızlı artıyor ve genellikle eski savunmaları atlatıyor. Aşağıda, güvenlik liderlerinin sürekli olarak izlemesi gereken en önemli riskler yer almaktadır:

Bulut Yanlış Yapılandırmaları (API'ler, Depolama, İzinler)

Bulut yanlış yapılandırmaları ihlallerin önde gelen nedenlerinden biri olmaya devam etmektedir. Açık depolama kovaları, aşırı geniş izinler ve yanlış yapılandırılmış API'ler yaygın giriş noktalarıdır. Bu hatalar genellikle otomasyon yoluyla çoğaltılır ve ortamlar arasındaki riski artırır. Bulutta, geri dönülecek bir çevre yoktur, her yanlış yapılandırma açıkta kalan bir yüzeydir...

İçeriden gelen tehditler ve kimlik taviz

İçeriden gelen tehditler hibrit ortamlarda daha da artmaktadır. Saldırganlar sıklıkla geçerli hesapları taviz ve meşru kimlik bilgilerini kullanarak yanlara doğru hareket eder. Geleneksel segmentasyon ve güvenlik duvarı sınırları olmadan, bu kimlik tabanlı saldırılar normal kullanıcı davranışı olarak görünür ve kural tabanlı tespit sistemlerinden kaçar.

Tedarik Zinciri ve Üçüncü Taraf SaaS Riskleri

Tedarik zinciri riskleri özellikle daha fazla kuruluş üçüncü taraf SaaS ve yönetilen hizmetlere güvendikçe büyümeye devam ediyor. Güvenliği ihlal edilmiş bir yazılım bağımlılığı veya bulut sağlayıcısı, birden fazla ortama açılan bir arka kapı oluşturabilir. Operation Cloud Hopper gibi olaylar, saldırganların bulut ekosistemlerinde paylaşılan güveni istismar ederek sızmayı nasıl ölçeklendirebileceğini göstermektedir.

Hibrit Ortamlarda Fidye Malware ve Malware Amaçlı Yazılımlar

Fidye Yazılımı ve malware artık hem şirket içi hem de bulut altyapısını kapsıyor. Hibrit ortamlarda, aşağıdaki gibi gruplar Rhysida istismarıuç nokta taviz 'i bulut kimlik depolarındaki kalıcılıkla birleştirerek bu birbirine bağlılığı sağlar. Dizin hizmetlerine yerleşerek ve savunmaları içeriden devre dışı bırakarak, IaaS, SaaS ve kimlik düzlemleri arasında yanal hareketi hızlandırırlar. Bu çapraz etki alanı erişimi, kontrol altına almayı önemli ölçüde zorlaştırır ve yaygın veri erişimi veya şifreleme riskini artırır.

API ve Kimlik Suistimali (Belirteçler, Zayıf MFA, Senkronizasyon İstismarları)

API ve kimlik istismarı API'lerin ve federe kimlik sistemlerinin iş yükü entegrasyonunun temelini oluşturduğu hibrit bulutta büyüyen bir tehdittir. Saldırganlar tokenları çalıyor, senkronizasyon hizmetlerinden yararlanıyor ya da zayıf MFA'yı atlayarak ayrıcalıklarını bulut yöneticisi rollerine yükseltiyor. Erişim sağlandıktan sonra, genellikle geleneksel uyarıları tetiklemeden güvenilir süreçleri taklit eder ve hassas verileri hortumlarlar.

Bu saldırılar etkilidir çünkü kuruluşların bağlantı ve güven için güvendikleri sistemleri istismar ederler. Teknikleri incelediğimizde, kimlik ve API kontrollerinin hibrit ortamlarda neden başlıca hedefler haline geldiğini açıkça görüyoruz:

- Belirteçhırsızlığı ve tekrar saldırıları: Çalınan API belirteçleri, parola ve MFA kontrollerini atlayan uzun ömürlü erişim sağlar.

- Zayıf veya yanlış yapılandırılmış MFA: Saldırganlar, kimlik doğrulama akışlarındaki SMS yorgunluğu saldırıları veya yetersiz uygulanan adım atma politikaları gibi boşluklardanyararlanır

- Senkronizasyon ve federasyon hizmetlerinin kötüye kullanılması: Bulut ve şirket içi (örn. Entra ID veya AD Connect) arasında tehlikeye atılmış kimlik senkronizasyonu, alanlar arası ayrıcalık yükseltmeye olanak tanır.

- Yönetici rollerine ayrıcalık yükseltme: Saldırganlar, yüksek kontrol elde etmek için aşırı geniş API izinlerinden veya hizmet hesaplarından yararlanır.

- Gizli veri sızıntısı: Saldırganlar içeri girdikten sonra veri sızdırmayı meşru API trafiği içinde gizleyerek kötü niyetli kullanımı iş süreçlerinden neredeyse ayırt edilemez hale getirir.

Bu taktikler birlikte, saldırganların hibrit ortamlarda güveni nasıl silah haline getirdiğini ve API'leri ve kimlikleri savunmanın neden artık modern işletmenin güvenliğini sağlamanın merkezinde yer aldığını gösteriyor.

Saldırganlar bulut, kimlik ve şirket içi sistemler arasındaki bulanık çizgilerden yararlandıkça, birleşik görünürlük ve kontrol ihtiyacı kritik hale geliyor. Bu taktikler birlikte, saldırganların hibrit ortamlarda güveni nasıl silah haline getirdiğini ve API'leri ve kimlikleri savunmanın neden artık modern işletmenin güvenliğini sağlamanın merkezinde yer aldığını gösteriyor.

Hibrit bulut neden riski artırır?

Hibrit bulut ortamları, geleneksel güvenlik modellerinin asla yönetmek için tasarlanmadığı bir ölçekte karmaşıklığı beraberinde getirir. API'lerden kimliğe ve ağa kadar her katman daha geçici, dağıtık ve dinamik hale gelir. Bu değişiklikler görünürlük, uygulama ve kontrolde saldırganların hızla yararlanabileceği çatlaklar yaratır.

Görünürlük boşlukları Kuruluşlar kısa ömürlü iş yüklerini, şifrelenmiş trafiği ve birleştirilmiş kimlik hizmetlerini benimsedikçe bu durum daha da genişlemektedir. Geleneksel çevre tabanlı ve imza odaklı izleme araçları, özellikle de iş yükleri saniyeler içinde açılıp kapandığında veya API etkinliği öngörülebilir ağ akışlarının yerini aldığında, bu geçici davranışları genellikle gözden kaçırır.

Çoklu bulut yayılımı, farklı CSP'lerin farklı varsayılan güvenlik duruşları uygulamasıyla zorluğu daha da artırır. İlkeler platformlar arasında değiştikçe, kuruluşlar erişim kontrolü, günlük kaydı ve yanıtta tutarlılığı kaybeder. Bu tutarsızlıklar, saldırganların giriş yapmak ve yanlara doğru hareket etmek için kullanabileceği kör noktalar haline gelir.

Uyumluluk zorlukları da yoğunlaşmaktadır. HIPAA, PCI DSS ve FedRAMP gibi düzenleyici standartlar, birleşik kontrollerin sürekli olarak uygulanmasını gerektirmektedir. Ancak varlıkların SaaS, IaaS ve on-prem'e yayıldığı hibrit bir mimaride bunu başarmak, denetime hazır olmayı ve hesap verebilirliği giderek zorlaştırıyor.

Gartner'a göre, bulut güvenliği başarısızlıklarının %99'u müşterinin hatası olacaktır. Gerçek şu ki, sürekli değişimle birlikte büyüklüğü ve ölçeği nedeniyle bulut asla güvenli bir şekilde yapılandırılamayacaktır. İdeal olarak, aracılara veya statik politika kurallarına güvenmeden, hesapların oluşturulması ve değiştirilmesinin yanı sıra hizmetlerin nasıl kullanıldığına dair görünürlüğe sahip olmak istersiniz.

Bu faktörler bir araya geldiğinde, tek bir yanlış yapılandırmanın veya kontrol edilmeyen kimliğin, çaba eksikliğinden değil, kontrol ve bağlamın geleneksel çevrenin dışına ne kadar kaydığı nedeniyle büyük bir ihlale dönüşebileceği bir ortam yaratır.

Gerçek dünyadaki hibrit bulut güvenlik vakaları

Son olaylar, saldırganların geleneksel savunmaları atlatmak ve etkiyi en üst düzeye çıkarmak için hibrit karmaşıklığı nasıl silah olarak kullandıklarını ortaya koyuyor.

Bir vakada, saldırganlar savunmasız bir uç nokta aracılığıyla ilk erişimi elde etmek için fidye yazılımı kullandılar, ardından açık kaynaklı araçlar kullanarak kimlik bilgilerini toplayarak buluta yöneldiler. Azure AD ve Exchange'e girdikten sonra MFA'yı atladılar, bulut dizin hizmetlerinde kalıcılık sağladılar ve nihayetinde VM'leri ve depolama hesaplarını sildiler.

Bu kimlik bilgisi tabanlı taviz , yanal hareketin uç nokta, kimlik ve altyapı katmanları arasındaki sınırları nasıl aşabileceğini ve ortamın hibrit doğasının patlama yarıçapını nasıl katladığını göstermiştir.

Aynı etki alanları arası erişim, küresel bir kampanya olan ve Bulut Zıpzıpı Operasyonu'na atfedilen APT10 grubu:

- İlk taviz: Saldırganlar, yönetici kimlik bilgilerini toplamak için phishing ve malware yoluyla yönetilen CSP hesaplarını hedefaldı

- Pivotlama: İçeri girdikten sonra, bulut kiracıları ve şirket içi sistemler arasında yatay olarak hareketettiler

- Keşif: PowerShell gibi araçlar ortamları haritalamak içinkullanıldı

- Kalıcılık: Uzaktan erişim truva atları kontrolü sürdürmek ve tespit edilmekten kaçınmak içinkonuşlandırıldı

- Veri sızıntısı: Çalınan kimlik bilgileri ve kurulan dayanak noktaları, tespit edilmemek için CSP kör noktalarından yararlanarak bulut kiracılarından hassas verileri sifonlamak için kullanıldı.

Bu örnekler, güvenlik operasyonları ekiplerinin kimlik, SaaS ve IaaS alanlarını birbirinden kopuk silolar olarak değil, birleşik bir ekosistem olarak izleme ihtiyacını güçlendirmektedir. Platformlar arasında kimlik bilgisi kullanımını, yanal hareketi ve ayrıcalık yükseltmeyi tespit etme ve ilişkilendirme yeteneği, modern saldırıları kontrol altına almak için artık çok önemlidir.

Hibrit bulut güvenlik tehditleri nasıl azaltılır?

Evlat edinmek zero trust ilkeleri hiçbir kullanıcıya veya iş yüküne varsayılan olarak güvenilmediğinden emin olmak için. Sürekli doğrulama, ayrıcalık minimizasyonu ve kısıtlı yanal hareket saldırganın erişimini sınırlar ve bekleme süresini azaltır.

Dağıtım bulut tehdi̇t tespi̇ti̇ SaaS, IaaS ve kimlik genelinde görünürlüğü birleştirmek için. Bu, saldırganlar normal kullanıcı davranışını taklit etse bile TLS trafiğindeki gizli kötüye kullanımın, federasyon hesabının kötüye kullanımının ve kimlik bilgisi tabanlı sızmanın tespit edilmesini sağlar.

Sürekli izleme uygulayın ve aşağıdakilerle müdahaleyi hızlandırın Yapay zeka güdümlü algılama saldırı modellerini ölüm zincirinin başlarında tespit eder. Yapay zeka analitiği, şifreli kanallarda gizlenen sinsi yanal hareketten etki alanları arasında sahnelenen keşiflere kadar geleneksel araçların gözden kaçırdığı davranışları aydınlatır.

HIPAA gibi standartlara uyum sağlayarak uyumluluk ve mevzuat baskılarını ele alın, PCI DSSve FedRAMP. Bu zorunlulukların karşılanması kimlik, veri ve altyapı üzerinde birleşik kontrol gerektiriyor ve bu da silo ortamlarındaki eski araçların sağlayamayacağı bir şey.

Hibrit bulut güvenliği için gelecekteki görünüm

Savunucuların buna ayak uydurmak için görünürlüğü birleştiren, tespit gecikmesini azaltan ve kimlik, SaaS ve bulut alanları arasında uyum sağlayan stratejilere ihtiyacı var. Bir sonraki adım, bu ihtiyaçların gerçek ortamlarda işe yarayan pratik savunmalara nasıl dönüştürüleceğini anlamaktır.

Bu da günümüzde güvenliğin geleceğini şekillendiren üç alana bakmak anlamına geliyor:

Savunmada yapay zeka ve otomasyon

Hibritin benimsenmesi derinleştikçe, saldırganlar çabalarını otomasyonla ölçeklendiriyor. Kimlik bilgisi toplama, tedarik zinciri tehlikeleri ve API kötüye kullanımı giderek daha fazla senaryolaştırılıyor ve hızlı hareket ediyor.

Savunucuların bu otomasyona karşı koymak için yapay zekaya ihtiyacı olacak. Otomatik algılama, korelasyon ve yanıt, açığı kapatmak için gerekli hale gelecektir.

Ortaya çıkan tehditler: düşmanca yapay zeka ve deepfake phishing avı

Yeni saldırı teknikleri de yükselişte. Savunmalardan kaçmak için tasarlanmış düşmanca yapay zekadan deepfake özellikli phishing avı kampanyalarına kadar, ortaya çıkan tehditler makine güdümlü tespit ve insan güdümlü yanıt dengesi gerektiriyor.

Çevre tabanlı modellerden uyarlanabilir modellere geçiş

Hibrit bulut güvenliği artık daha güçlü duvarlar inşa etmekle ilgili değil. Saldırgan stratejileriyle birlikte gelişen ve kimlik, SaaS ve bulut alanları arasında görünürlük sağlayan dinamik, uyarlanabilir savunmalarla ilgilidir.

Bir Sonraki Adımı Atın

Nasıl olduğunu görün Vectra AI hibrit bulut ortamlarını güvence altına alıyorAttack Signal Intelligence ile.

Daha fazla siber güvenlik temelleri

Sıkça Sorulan Sorular

Hibrit bulut güvenliğini benzersiz kılan nedir?

Hibrit bulut güvenliği, iş yüklerinin dinamik olduğu, perimetrelerin çözüldüğü ve API'ler ile kimliklerin erişim için temel hale geldiği şirket içi, özel ve genel bulutlar gibi birden fazla ortamdaki riskleri yönetmeyi içerir. Statik ağların aksine, hibrit ortamlar hızla değişir ve bu da tutarlı görünürlük ve kontrolü daha zor hale getirir.

Hibrit bulut neden yanlış yapılandırmalara karşı daha savunmasızdır?

Yanlış yapılandırmalar genellikle hibrit ortamlardaki karmaşıklık ve otomasyon nedeniyle ortaya çıkar. Açıkta depolama veya aşırı izin verilen IAM ayarları gibi hatalar hızla çoğaltılır ve riski kontrol altına alacak geleneksel bir çevre olmadan büyük ölçekli maruziyete yol açar.

Saldırganlar hibrit bulutta kimliği nasıl istismar ediyor?

Saldırganlar sık sık kimlik bilgilerini çalar ve federasyon kimlik sistemlerini kötüye kullanarak MFA'yı atlamalarına, ayrıcalıkları artırmalarına ve meşru kullanıcı kisvesi altında IaaS, SaaS ve şirket içi sistemler arasında yanal olarak hareket etmelerine olanak tanır.

Hibrit bulut saldırılarında yanal hareket nasıl bir rol oynuyor?

Hibrit ortamlarda, yanal hareket kimlik, bulut ve şirket içi katmanları kapsayabilir. Saldırganlar, etki alanları arasında geçiş yapmak için geçerli kimlik bilgilerini veya uzaktan erişim truva atlarını kullanır ve genellikle parçalı izleme nedeniyle algılamayı atlar.

Cloud Hopper Operasyonu hibrit bulut tehditleri hakkında neleri ortaya çıkardı?

Saldırganların tek bir yönetilen hizmet sağlayıcısını taviz , ardından kiracılar ve altyapı katmanları arasında yanal olarak hareket edebildiğini gösterdi. Gizliliği korumak ve büyük ölçekte veri sızdırmak için phishing, PowerShell ve uzaktan erişim malware kullandılar.

Hibrit bulut güvenliğinde paylaşılan sorumluluk modeli nedir?

Bulut güvenliği sağlayıcılar ve müşteriler arasında paylaştırılmıştır. CSP'ler altyapının güvenliğini sağlarken, müşteriler veri, kimlik, erişim kontrolü ve dağıttıkları iş yüklerinin güvenliğinden sorumludur. Bu paylaşılan modelin yönetilememesi kör noktalar yaratır.

Fidye yazılımları hibrit ortamlarda nasıl çalışır?

Gibi gruplar Rhysida On-prem taviz ile bulut kimlik sistemlerindeki kalıcılığı harmanlıyor. Savunmaları devre dışı bırakır, ayrıcalıkları yükseltir ve verileri IaaS ve SaaS katmanları arasında şifreler veya dışarı sızdırır, böylece iyileştirme ve kontrol altına almayı daha zor hale getirir.

Hibrit bulut güvenliğinde görünürlük neden bir zorluktur?

Geleneksel araçlar kısa ömürlü iş yükleri, şifrelenmiş API trafiği ve birleştirilmiş kimlik akışlarındaki tehditleri tespit etmekte zorlanır. Birleşik izleme olmadan, kritik sinyaller silolar arasında hareket ederken gözden kaçabilir.

Kuruluşlar hibrit bulut tehditlerini nasıl azaltabilir?

Temel stratejiler arasında Zero Trust benimsemek, AI/UEBA ile sürekli tehdit tespiti uygulamak, SaaS/IaaS/kimlik genelinde görünürlüğü birleştirmek ve HIPAA ve PCI DSS gibi uyumluluk çerçevelerine uyum sağlamak yer alıyor.

Hibrit bulut güvenliğinin geleceği nedir?

Tehditler geliştikçe ve saldırganlar kimlik bilgisi hırsızlığını ve yanal hareketi otomatikleştirdikçe, savunmacılar yapay zeka odaklı tespit ve otomatik müdahaleye daha fazla güvenmelidir. Hibrit güvenlik, çevre tabanlı savunmalardan bulut hızında çalışabilen uyarlanabilir, davranış odaklı modellere doğru kayıyor.