INC Ransom

INC Ransom 2023'ten beri sofistike fidye yazılımlarıyla kritik altyapıları hedef alıyor. Gelişmiş izinsiz giriş tekniklerini ve gasp taktiklerini bir araya getirerek dünya çapındaki kuruluşlar için ciddi bir tehdit oluşturuyor. Grup, sağlık, üretim, devlet ve teknoloji gibi sektörlerdeki kuruluşlar için önemli riskler oluşturuyor.

Kökeni INC Ransom

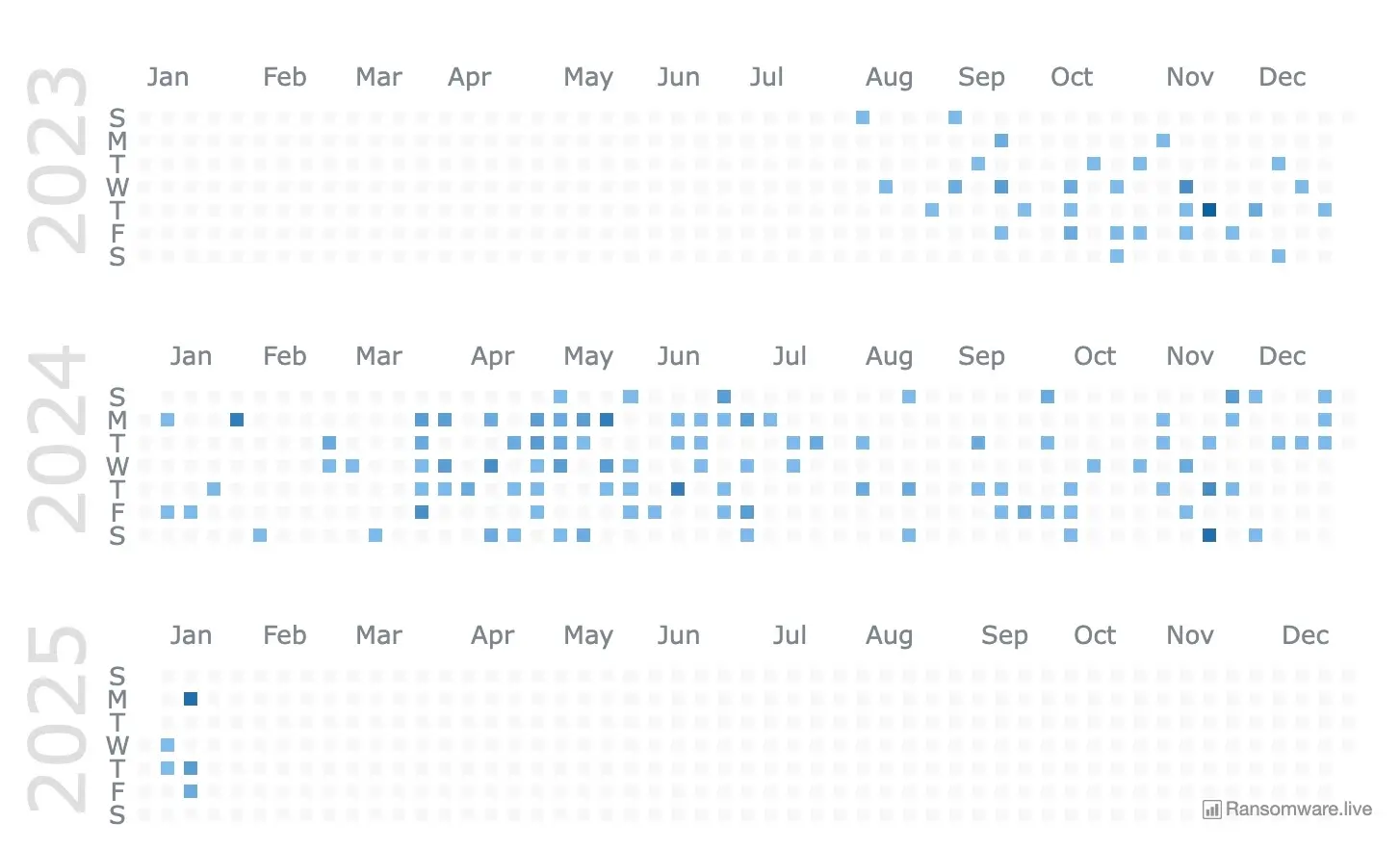

INC Ransom Ağustos 2023'te ortaya çıkan sofistike bir fidye yazılımı grubudur. Grup,phishing kampanyaları ve bilinen güvenlik açıklarından yararlanma kombinasyonuyla savunmasız kuruluşları hedef alan metodik ve çok aşamalı bir saldırı stratejisi kullanmaktadır. Grup özellikle Citrix NetScaler'daki kritik bir açık olan CVE-2023-3519'dan faydalanarak ilk erişimi elde etmekle ilişkilendirilmiştir. Operasyonları, zararı en üst düzeye çıkarmak ve fidye ödemelerini zorlamak için son derece koordineli çabalar içermekte ve genellikle çalınan verilerin şifrelenmeden önce dışarı çıkarıldığı "çifte gasp" taktiklerinden yararlanmaktadır. INC Ransom , iyi organize edilmiş ve yetenekli bir operasyona işaret eden saldırılar sırasında teknik zorlukları uyarlama, sorun giderme ve üstesinden gelme yeteneği ile karakterize edilir.

INC Ransom 'un arkasındaki belirli kişi ya da gruplar kamuoyunca bilinmese de, siber güvenlik araştırmacıları operasyonun arkasında Rus suçluların olduğuna inanıyor.

Kaynaklar: SOCradar

INC fidyesinin hedef aldığı ülkeler

Grup küresel çapta faaliyet göstermekte olup Kuzey Amerika, Avrupa ve Asya'nın bazı bölgelerinde kayda değer faaliyetlerde bulunmaktadır. Amerika Birleşik Devletleri, Birleşik Krallık, Almanya ve Avustralya gibi ülkeler INC Ransom'a atfedilen olaylar bildirmiştir. Kampanyaları önemli bir bölgesel sınırlama göstermemektedir, bu da hedeflerinin jeopolitik motivasyonlardan ziyade fırsat ve potansiyel finansal kazançtan etkilendiğini göstermektedir.

INC fidyesinin hedef aldığı sektörler

INC Ransom kritik altyapıya sahip ve operasyonel aksaklıklara karşı düşük dirençli sektörlere odaklanan geniş hedefleme stratejisiyle biliniyor. Eğitim kurumları, devlet kuruluşları, üreticiler, perakendeciler, enerji ve kamu hizmeti şirketleri ve finans kurumları hedef alınmıştır. En belirgin olarak INC Ransom , Birleşik Krallık'taki bir çocuk hastanesine ve İskoçya'daki bir sağlık kuruluna yönelik zarar verici saldırılarla sağlık sektöründeki hassas verilerin peşine düşmüştür.

INC fidye kurbanları

Tahminen 214 kuruluş INC Ransom saldırılarının kurbanı olmuştur. INC Ransom hastane ağlarına, belediye yönetimlerine ve orta ölçekli işletmelere yönelik yüksek profilli saldırılarla ilişkilendirilmiştir. Belirli kurban isimleri genellikle açıklanmasa da, kamuya açık raporlar, zayıf siber güvenlik savunmalarına sahip veya istismara açık eski sistemleri çalıştıran kuruluşlara odaklanıldığını ortaya koymaktadır.

INC Ransom saldırı yöntemi

phishing e-postalarını kullanır veya Citrix NetScaler'daki CVE-2023-3519 gibi halka açık uygulamalardaki güvenlik açıklarından yararlanır.

Ele geçirilen sistem içinde ayrıcalıkları artırmak için RDP gibi araçlardan yararlanır.

Tespit edilmekten kaçınmak için PSExec'i "winupd" olarak gizlemek gibi gizlenmiş dosyaları kullanır.

Kimlik bilgilerini bellekten dökmek için Lsassy.py gibi araçları kullanır.

Yüksek değerli hedefleri belirlemek üzere ağ keşfi için NETSCAN.EXE ve Advanced IP Scanner gibi araçlar kullanır.

Ağ içinde hareket etmek için AnyDesk.exe gibi uzak masaüstü yazılımlarını kullanır.

Sızma ve şifreleme için 7-Zip ve MEGASync kullanarak verileri düzenler.

Fidye yazılımı dağıtımını başlatmak için wmic.exe ve gizlenmiş PSExec örneklerini kullanarak şifreleme komut dosyalarını çalıştırır.

MEGASync veya diğer bulut tabanlı platformları kullanarak çifte gasp taktikleri için çalınan verileri aktarır.

Kritik dosyaları şifreler ve/veya yok eder, erişimi yeniden sağlamak ve veri sızıntılarını önlemek için fidye ödemesi talep eder.

phishing e-postalarını kullanır veya Citrix NetScaler'daki CVE-2023-3519 gibi halka açık uygulamalardaki güvenlik açıklarından yararlanır.

Ele geçirilen sistem içinde ayrıcalıkları artırmak için RDP gibi araçlardan yararlanır.

Tespit edilmekten kaçınmak için PSExec'i "winupd" olarak gizlemek gibi gizlenmiş dosyaları kullanır.

Kimlik bilgilerini bellekten dökmek için Lsassy.py gibi araçları kullanır.

Yüksek değerli hedefleri belirlemek üzere ağ keşfi için NETSCAN.EXE ve Advanced IP Scanner gibi araçlar kullanır.

Ağ içinde hareket etmek için AnyDesk.exe gibi uzak masaüstü yazılımlarını kullanır.

Sızma ve şifreleme için 7-Zip ve MEGASync kullanarak verileri düzenler.

Fidye yazılımı dağıtımını başlatmak için wmic.exe ve gizlenmiş PSExec örneklerini kullanarak şifreleme komut dosyalarını çalıştırır.

MEGASync veya diğer bulut tabanlı platformları kullanarak çifte gasp taktikleri için çalınan verileri aktarır.

Kritik dosyaları şifreler ve/veya yok eder, erişimi yeniden sağlamak ve veri sızıntılarını önlemek için fidye ödemesi talep eder.