Saldırı Tekniği

uç nokta Güvenlik Açığı Exploit

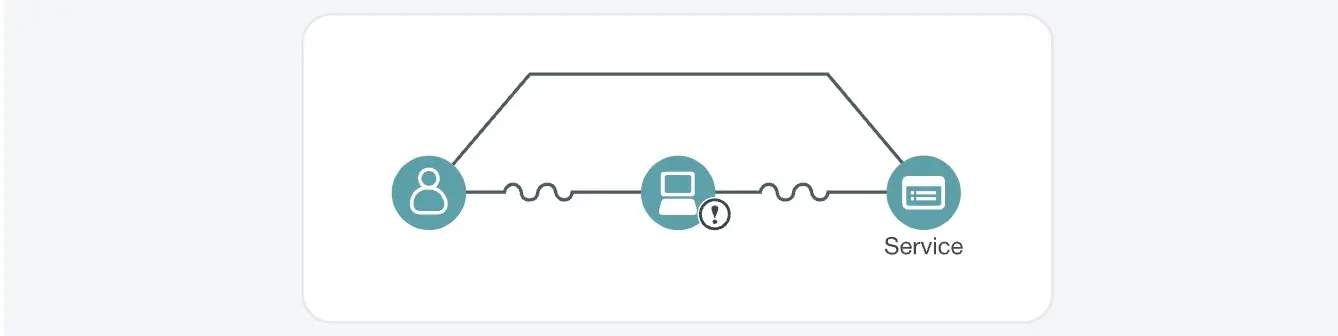

uç uç nokta güvenlik açığı istismarı, yamalanmamış yazılım, varsayılan kimlik bilgileri veya yanlış yapılandırmalardan yararlanarak masaüstü bilgisayarlar, dizüstü bilgisayarlar, mobil cihazlar ve IoT cihazları gibi uç noktalara hedefli saldırı anlamına gelir. Saldırganlar, yetkisiz erişim elde etmek, ayrıcalıkları artırmak ve bir kuruluşun ağı içinde yanal olarak hareket etmek için bu zayıflıklardan yararlanır.

Tanım

uç nokta Güvenlik Açığı İstismarı Nedir?

uç nokta güvenlik açığı istismarı, uç nokta cihazlarındaki belirli güvenlik kusurlarından yararlanmayı içerir. Bu kusurlar güncel olmayan yamalar, varsayılan veya zayıf kimlik bilgileri ve yanlış yapılandırılmış ayarlardan kaynaklanabilir. Saldırganlar bu açıkları tespit edip kullanarak geleneksel savunmaları atlatır, bir dayanak noktası oluşturur ve kritik sistemleri taviz verir.

Nasıl çalışır

uç nokta Güvenlik Açığı İstismarı Nasıl Çalışır?

Saldırganlar uç nokta güvenlik açıklarından faydalanmak için çeşitli teknikler kullanmaktadır:

- Yamalanmamış sistemler: Güncelliğini yitirmiş işletim sistemleri ve uygulamalar, malware veya fidye malware tanıtmak için kullanılabilecek güvenlik açıkları yaratır.

- Varsayılan kimlik bilgileri: Hala fabrika ayarlı veya kolayca tahmin edilebilen parolalar kullanan cihazlar saldırganlar için basit bir giriş noktası sağlar.

- Yanlış yapılandırılmış ayarlar: Açık portlar veya devre dışı bırakılmış güvenlik özellikleri gibi yetersiz güvenlik yapılandırmalarına sahip uç noktalar saldırganlara taviz için doğrudan bir yol sunar.

- Yanal hareket: Bir uç nokta tehlikeye girdiğinde, düşmanlar ağ üzerinden dönerek ek sistemlere erişebilir ve ayrıcalıklarını artırabilir.

Saldırganlar bunu neden kullanır?

Saldırganlar Neden uç nokta Güvenlik Açığı İstismarından Yararlanıyor?

Tehdit aktörleri uç nokta güvenlik açıklarına odaklanır çünkü:

- Erişim kolaylığı: Yamalanmamış sistemler ve varsayılan kimlik bilgileri genellikle kolay erişilebilen meyvelerdir ve güvenliği aşmak için gereken çabayı azaltır.

- Ağa sızma: Güvenliği ihlal edilmiş uç noktalar, daha derin ağ sızıntıları için bir fırlatma rampası görevi görerek veri hırsızlığını ve daha fazla istismarı kolaylaştırır.

- Yüksek etki: Başarılı bir istismar, kapsamlı veri ihlallerine, operasyonel kesintilere ve önemli mali kayıplara yol açabilir.

- Otomasyon: Saldırganlar, savunmasız uç noktaları taramak için otomatik araçlar kullanır ve bu da büyük ağlarda hızlı istismara olanak tanır.

Platform Tespitleri

uç nokta Güvenlik Açığı İstismarı Nasıl Önlenir ve Tespit Edilir

uç nokta güvenlik açığı istismarıyla ilişkili risklerin azaltılması kapsamlı, çok katmanlı bir yaklaşım gerektirir:

- Düzenli yama yönetimi: Bilinen güvenlik açıklarını kapatmak ve saldırı yüzeyini azaltmak için sistemleri ve uygulamaları sürekli güncelleyin.

- Varsayılan kimlik bilgilerini değiştirin: Fabrika varsayılan parolalarını güçlü, benzersiz kimlik bilgileriyle değiştirin ve sağlam kimlik doğrulama önlemleri uygulayın.

- Tehdit Tespiti ve Müdahalesi uygulayın: Ağ davranışını izlemek, anormal etkinlikleri belirlemek ve güvenliği ihlal edilmiş cihazları hızla izole etmek için yapay zeka odaklı çözümler kullanın.

- Sürekli izleme: uç nokta yapılandırmalarına ve ağ etkinliğine gerçek zamanlı görünürlük sağlamak için kapsamlı izleme araçlarını entegre edin.

- Kullanıcı eğitimi: uç nokta güvenliğinde en iyi uygulamaları vurgulayarak, çalışanları eski yazılım ve güvensiz yapılandırmaların riskleri konusunda eğitin.

Vectra AI Platformu , uç nokta etkinliğini izlemek ve istismar girişimlerini gerçek zamanlı olarak belirlemek için gelişmiş yapay zeka odaklı tehdit tespitinden yararlanır. Anormal davranışları analiz ederek ve bunları bilinen saldırı modelleriyle ilişkilendirerek platform, güvenlik ekiplerini güvenlik açıklarını istismar edilmeden önce düzeltmek için eyleme geçirilebilir içgörülerle donatır.