Saldırı Tekniği

Ayrıcalık Yükseltme

Ayrıcalık yükseltme, günümüz saldırganlarının yıkıcı veri ihlalleri yaratmak için kullandıkları yaygın bir yöntemdir. İşte bu saldırı tekniği hakkında bilmeniz gerekenler.

Tanım

Ayrıcalık yükseltme nedir?

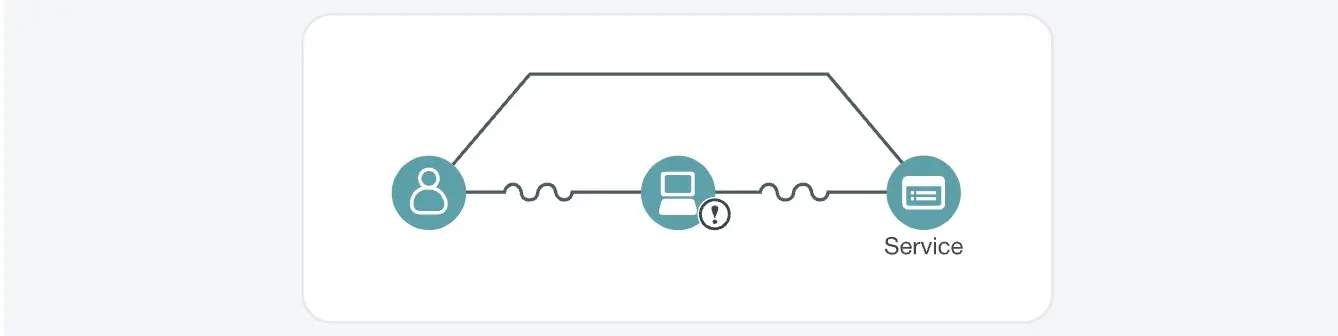

Ayrıcalık yükseltme, saldırganların malware adresini dağıtmak ve diğer kötü niyetli faaliyetleri yürütmek için kullanılabilecek ayrıcalıklı hesaplara yetkisiz erişim elde etmek için kullandıkları bir tekniktir. Genellikle bir saldırganın standart bir kullanıcı hesabını ele geçirerek kurumsal ağa erişim kazanmasıyla başlar. İçeri girdikten sonra, yönetici, süper kullanıcı ve diğer üst düzey ana bilgisayarlara ve hesaplara doğru ilerlerler.

Ayrıcalık Yükseltme Türleri

Dikey Ayrıcalık Yükseltme (Privilege Elevation)

Dikey Ayrıcalık Yükseltme veya Ayrıcalık Yükseltme bir saldırgan daha düşük bir ayrıcalık seviyesinden daha yüksek bir seviyeye geçtiğinde meydana gelir. Örneğin, normal bir kullanıcının yönetici hakları kazanması. Bu teknik, korunan sistem işlevlerine ve hassas verilere erişim sağlayarak potansiyel hasarı artırır.

Yatay Ayrıcalık Yükseltme

Yatay Ayrıcalık Yükseltme, benzer erişim seviyelerine sahip başka bir kullanıcının eş düzey ayrıcalıklarına veya kaynaklarına erişmeyi içerir. Bu teknik, saldırganların başka bir kullanıcının verilerine veya hizmetlerine yetkisiz olarak erişmesine veya bunları manipüle etmesine olanak tanır.

Nasıl çalışır

Ayrıcalık yükseltme nasıl çalışır?

Dikey ayrıcalık yükseltme

Bu, normal bir kullanıcı gibi sınırlı erişim haklarına sahip bir saldırganın, yönetici veya kök erişimi gibi daha üst düzey ayrıcalıklar elde etmek için güvenlik açıklarından yararlanmasıyla ortaya çıkar. Bu, ayrıcalık yükseltmenin en yaygın biçimidir ve önemli güvenlik risklerine yol açabilir.

Yatay ayrıcalık yükseltme

Bu durumda,bir saldırgan sistem içinde yanlamasına hareket ederek benzer erişim haklarına sahip diğer kullanıcıların kaynaklarına veya hesaplarına erişim elde eder. Yatay yükseltme daha yüksek ayrıcalıklara yükselmeyi içermese de, saldırganların diğer hesapları veya verileri istismar etmesine olanak tanır.

Saldırganlar ayrıcalıkları yükseltmek için nasıl ilerler?

1. İlk Erişim Edinimi

Saldırganlar, temel kullanıcı ayrıcalıklarına sahip bir sisteme giriş yaparak işe başlarlar. Bunu, aldatıcı iletişimlerin kullanıcıları kimlik bilgilerini ifşa etmeleri için kandırdığı phishing gibi yöntemlerle; uygun şekilde güvence altına alınmamış yazılım veya sistemlerdeki güvenlik açıklarından yararlanarak veya kurulumdan sonra hiç değiştirilmemiş varsayılan kimlik bilgilerini kullanarak gerçekleştirirler. Bu aşamadaki birincil hedef, sistem içinde bir dayanak noktası oluşturarak daha fazla saldırı başlatabilecekleri bir platform oluşturmaktır.

2. Sistem Numaralandırma ve Keşif

Sisteme girdikten sonra saldırganlar, ortam hakkında ayrıntılı bilgi toplamak için sistem numaralandırma ve keşif işlemlerini gerçekleştirir. Sistem mimarisi, işletim sistemi sürümleri, yüklü uygulamalar, çalışan hizmetler ve mevcut kullanıcı hesapları hakkında veri toplarlar. Bu bilgi toplama işlemi, komut satırı yardımcı programları, sistem komut dosyaları ve ağ tarama araçları gibi araçlarla kolaylaştırılır ve bu araçlar sistemin yapısını haritalandırmaya ve istismar için potansiyel hedefleri belirlemeye yardımcı olur.

3. Güvenlik Açıklarının Belirlenmesi

Sistem hakkında kapsamlı bilgiye sahip olan saldırganlar, ayrıcalıklarını artırmak için yararlanılabilecek güvenlik açıklarını belirlemeye devam eder. Yamalanmamış hatalar ya da bilinen açıkları olan kusurlar gibi yazılım açıklarını ararlar. Yanlış yapılandırılmış hizmetler, yetkisiz erişime izin veren güvensiz dosya izinleri veya uygun şekilde güvence altına alınmamış varsayılan ayarlar gibi yapılandırma zayıflıkları da araştırılır. Ayrıca, tahmin edilmesi veya kırılması kolay zayıf parolalar, birden fazla sistemde yeniden kullanılan kimlik bilgileri veya ele geçirilebilecek açık kimlik doğrulama belirteçleri gibi kimlik bilgisi sorunlarını değerlendirirler.

4. İstismar Teknikleri

Belirlenen güvenlik açıklarından faydalanmak için saldırganlar çeşitli istismar teknikleri kullanmaktadır. Yazılım açıklarından yararlanırken, bir arabelleğin sınırını aşarak bir programa kod enjekte ederek arabellek taşmaları gerçekleştirebilir veya güvenilir uygulamalara kötü amaçlı kod ekleyerek kod enjeksiyonu yapabilirler. Yanlış yapılandırmaları kötüye kullanmak da başka bir taktiktir; saldırganlar uygun olmayan izin ayarları nedeniyle dosyalara erişmek veya dosyaları değiştirmek için güvenli olmayan dosya izinlerinden yararlanabilir veya Unix/Linux sistemlerinde daha yüksek ayrıcalıklarla çalışan dosyalardan yararlanarak SUID/SGID kötüye kullanımından faydalanabilir.

Kimlik bilgisi hırsızlığı, yetkisiz erişim elde etmek için kullanılan kritik bir yöntemdir. Saldırganlar, çevrimdışı olarak kırmak için sistem belleğinden veya dosyalardan parola karmalarını çıkararak parola karması dökümü yapabilir. Keylogging, parolaları ve diğer hassas bilgileri ele geçirmek için tuş vuruşlarını kaydettikleri başka bir tekniktir. Güvenlik kontrollerini atlamak için saldırganlar, daha yüksek ayrıcalıklı kullanıcıları taklit etmek için çalınan belirteçleri kullanarak belirteçleri manipüle edebilir. Windows sistemlerinde, yükseltilmiş ayrıcalıklarla kod çalıştırmak için meşru Dinamik Bağlantı Kitaplığı (DLL) dosyalarını kötü niyetli dosyalarla değiştirerek DLL ele geçirme işlemi gerçekleştirebilirler. Kullanıcı Hesabı Denetimi'ndeki (UAC) zayıflıklardan yararlanarak, kullanıcıya sormadan yönetim görevlerini gerçekleştirebilir ve önemli bir güvenlik özelliğini etkili bir şekilde atlayabilirler.

5. Yükseltilmiş Ayrıcalıklar Kazanma

Bu tekniklerle donanmış saldırganlar, sistem içinde yükseltilmiş ayrıcalıklar elde etmeyi amaçlar. Belirlenen güvenlik açıklarından yararlanmak için tasarlanmış özel komut dosyaları veya araçlar çalıştırarak istismarları yürütürler. Ayrıcalık yükseltme yüklerinin dağıtılması, yürütüldükten sonra ayrıcalıkları yükseltmek için özel olarak hazırlanmış malware adresinin tanıtılmasını içerir. Hizmet istismarı, saldırganların daha yüksek ayrıcalıklarla çalışan hizmetleri hedef aldığı ve bunları kendilerine daha fazla erişim hakkı veren rastgele kod çalıştırmak için manipüle ettiği başka bir yoldur.

6. Çıkarma Sonrası Faaliyetler

Saldırganlar ayrıcalıklarını başarılı bir şekilde yükselttikten sonra, kontrollerini sağlamlaştırmak ve daha sonraki operasyonlara hazırlanmak için istismar sonrası faaliyetlerde bulunurlar. Erişimi sürdürmek için, yeniden başlatma veya güvenlik güncellemelerinden sonra bile sisteme yeniden girmelerini sağlayan kalıcı yöntemler yükleyerek arka kapılar oluşturabilirler. Yönetici ayrıcalıklarına sahip yeni kullanıcı hesapları eklemek, ilk istismara dayanmadan sürekli erişime sahip olmalarını sağlar.

Tespit edilmekten kaçınmak için izlerini örtmek çok önemlidir. Saldırganlar, faaliyetlerinin kanıtlarını gizlemek için olay kayıtlarını silerek veya değiştirerek günlükleri manipüle eder. Ayrıca adli analistlerin soruşturmalar sırasında anormallikleri tespit etmesini önlemek için dosya zaman damgalarını da değiştirebilirler. Saldırganlar, yükseltilmiş ayrıcalıklarla ağ içinde yanal hareket gerçekleştirebilir. Ağ yayılımı, erişimlerini ağa bağlı diğer sistemlere sızmak, erişimlerini ve potansiyel etkilerini genişletmek için kullanmayı içerir. Ek kaynaklara sızmak için elde edilen kimlik bilgilerinden yararlanırlar; bu, kimlik bilgilerinin yeniden kullanımı olarak bilinen bir süreçtir ve bu da anında şüphe uyandırmadan taviz daha fazla hesap ve sisteme erişmelerini sağlar.

Saldırganlar bunu neden kullanır?

Saldırganlar neden ayrıcalık yükseltmeyi kullanır?

Saldırganlar, bir sistem veya ağ içinde daha yüksek izin seviyelerine yetkisiz erişim elde etmek için ayrıcalık yükseltme tekniklerini kullanırlar. Saldırganlar ayrıcalıklarını yükselterek hassas verilere erişmek, malware adresini yüklemek, sistem yapılandırmalarını değiştirmek veya bir sistemin kontrolünü tamamen ele geçirmek gibi normalde kısıtlı olan eylemleri gerçekleştirebilirler. Saldırganların bu teknikleri neden kullandıklarını anlamak, etkili güvenlik önlemleri uygulamak için çok önemlidir.

Aşağıda, saldırganlar tarafından ayrıcalık yükseltme kullanımının arkasındaki başlıca nedenler ve yöntemler yer almaktadır:

Hassas Verilere Erişim

- Gizli Bilgiler: Yükseltilmiş ayrıcalıklar, saldırganların normal kullanıcılarla sınırlı olan hassas dosyalara, veritabanlarına ve iletişimlere erişmesine olanak tanır.

- Veri Sızıntısı: Saldırganlar kişisel kimlikler, finansal kayıtlar veya özel iş bilgileri gibi değerli verileri çalabilir.

Sistem Kontrolü ve Kalıcılık

- Erişimi Sürdürme: Saldırganlar daha yüksek ayrıcalıklarla arka kapılar, yeni kullanıcı hesapları oluşturabilir veya uzun süreli erişimi korumak için kimlik doğrulama mekanizmalarını değiştirebilir.

- Güvenlik Önlemlerini Devre Dışı Bırakma: Tespit edilmekten kaçınmak için antivirüs yazılımlarını, güvenlik duvarlarını veya saldırı tespit sistemlerini kapatabilirler.

Ağlar İçinde Yanal Hareket

- Genişleyen Erişim: Ayrıcalık yükseltme, saldırganların farklı sistemler ve ağ segmentleri arasında hareket etmelerini sağlayarak saldırılarının kapsamını artırır.

- Ek Sistemlerin Güvenliğini Tehlikeye Atma: Yönetici kimlik bilgilerine erişim, saldırganların ağdaki diğer cihazlara ve sunuculara sızmasına olanak tanır.

Gelişmiş Saldırıların Uygulanması

- Malware veya Fidye Yazılımı Yükleme: Verileri şifreleyebilen veya işlemleri aksatabilen kötü amaçlı yazılımları yüklemek veya çalıştırmak için genellikle daha yüksek ayrıcalıklar gerekir.

- Sistem Manipülasyonu: Saldırganlar sistem yapılandırmalarını, programlarını veya hizmetlerini kendi amaçları doğrultusunda değiştirebilirler.

Güvenlik Kısıtlamalarını Aşma

- İzinleri Geçersiz Kılma: Yükseltilmiş ayrıcalıklar, saldırganların dosya sistemi izinlerini ve erişim denetimlerini atlamasına olanak tanır.

- Kısıtlı İşlevlere Erişim: Denetim günlüklerinin değiştirilmesi gibi normalde yöneticilerle sınırlı olan eylemleri gerçekleştirebilirler.

Kimlik Bilgisi Toplama

- Parolaları ve Belirteçleri Toplama: Saldırganlar kimlik bilgilerini bellekten, yapılandırma dosyalarından veya anahtar zincirlerinden çıkarabilir.

- Kerberos Bilet Çıkarma: Pass-the-Hash gibi teknikler kullanabilirler veya Kerberoasting kimlik doğrulama belirteçlerini almak için.

Kesinti ve Sabotaj

- Hizmet Reddi (DoS): Saldırganlar kritik hizmetleri durdurabilir veya sistem kaynaklarını aşırı yükleyebilir.

- Veri Manipülasyonu veya İmhası: Verileri değiştirebilir veya silebilir, operasyonel sorunlara veya güven kaybına neden olabilirler.

Finansal Kazanç

- Parasal Hırsızlık: Finansal sistemlere erişim, saldırganların işlemleri manipüle etmesine veya fonları yönlendirmesine olanak tanır.

- Fidye Talepleri: Verileri şifreleyebilir ve şifre çözme anahtarları için ödeme talep edebilirler.

İzlerin Kapatılması

- Günlük Kurcalama: Daha yüksek ayrıcalıklara sahip saldırganlar, faaliyetlerini gizlemek için günlükleri silebilir veya değiştirebilir.

- İzleme Araçlarını Devre Dışı Bırakma: Güvenlik izleme çözümlerini kapatabilir veya bunlara müdahale edebilirler.

Platform Tespitleri

Ayrıcalık yükseltme ile ilgili faaliyetler nasıl tespit edilir?

Çoğu kuruluş, ayrıcalık yükseltme saldırılarını önlemek için güvenlik önlemlerinin bir kombinasyonunu kullanır. Zero trustKimlik ve erişim yönetimi (IAM) ve ayrıcalıklı erişim yönetimi (PAM) yaygın örneklerdir.

Ancak bu yaklaşımlarla ilgili bir sorun var: Hepsi tek bir giriş noktasına dayanıyor. Dahası, çoğu kuruluşun çalışanlardan 3 kat daha fazla ayrıcalıklı hesabı vardır, bu da hepsini yönetmeyi imkansız hale getirir. Ve erişim bir kez verildiğinde, kolayca manipüle edilebilir.

Ayrıcalık artışının önüne geçmek için sürekli görünürlük çok önemlidir. Hesap etkinliğini sürekli olarak izlemek ve analiz etmek, kötüye kullanımı gerçek zamanlı olarak belirlemenizi sağlar. Ve bunu doğru bir şekilde yapmanın tek yolu yapay zekadır.

Genişletilmiş tehdit algılama ve yanıtlama burada devreye girer. Vectra AI ağ, kimlik ve kamusal bulut genelinde ayrıcalıklarla ilgili anormal etkinlikleri belirlemek için düzinelerce yapay zeka güdümlü algılama kullanır. Bu tespitler anomalilere değil , gerçek saldırgan davranışlarına odaklanır. AWS ve Entra ID 'deki olağandışı taleplerden şüpheli hizmet taleplerine kadar her biri otomatik olarak ilişkilendirilir, analiz edilir, doğrulanır ve saldırganların ayrıcalık yükseltmeyi ne zaman kullanmaya çalıştıklarını savunuculara göstermek için triyajlanır.